根据谷歌威胁分析小组(TAG)和谷歌子公司Mandiant的最新报告,2023年被用于实施攻击的零日漏洞数量显著增加,其中许多与间谍软件供应商及其客户有关。

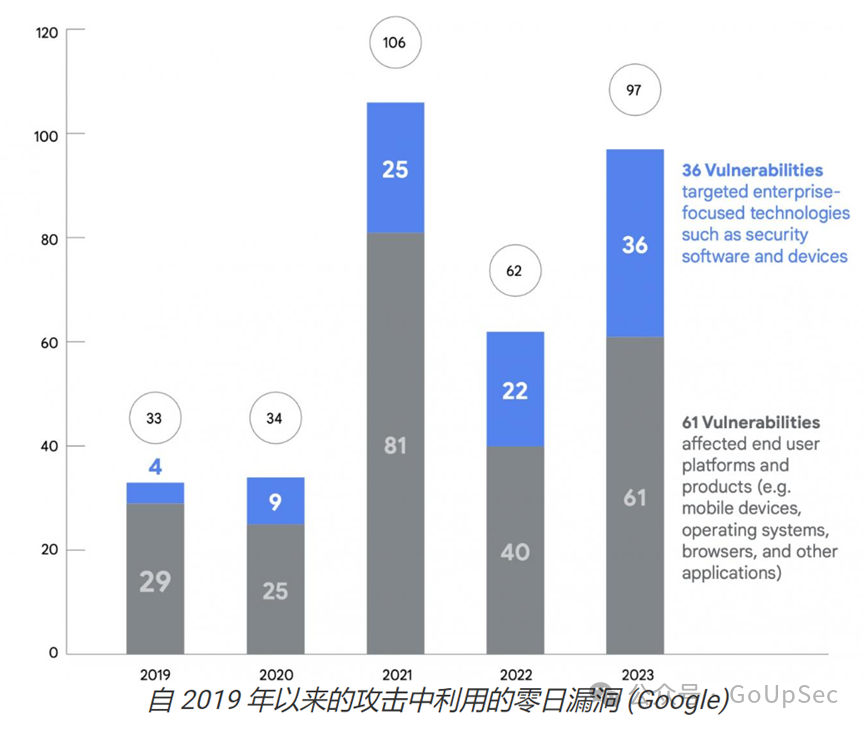

2023年共计有97个零日漏洞被用于攻击,比前一年的62个漏洞激增了50%以上。尽管数量有所上升,但仍低于2021年创下的106个零日漏洞被利用的峰值。

97个零日漏洞中的61个漏洞影响终端用户平台和产品(包括移动设备、操作系统、浏览器和各种其他应用程序)。另外36个漏洞则被用于攻击以企业为中心的科技,例如安全软件和设备。

谷歌警告称:“在企业领域,我们看到被攻击的供应商和产品种类更多,并且被利用的企业级特定技术有所增加。企业越早发现并修补漏洞,漏洞利用的窗口就越短,攻击的成本就越高。”

去年,财务利益驱动的攻击者使用了10个零日漏洞,少于2022年的观察值。其中,FIN11威胁组织利用了三个独立的零日漏洞,而至少有四个勒索软件团伙利用了另外四个零日漏洞。

半数零日漏洞利用来自间谍软件

2023年,针对谷歌产品和安卓生态系统设备的零日漏洞利用大多来自间谍软件供应商(商业监控供应商,CSV)。

间谍软件占到针对这些平台的已知零日漏洞利用的75%(17个漏洞中的13个)。此外,这些供应商还与去年被利用的48个零日漏洞相关,约占2023年所有此类漏洞利用的一半。

在2023年被利用的浏览器和移动设备漏洞中,超过60%的漏洞与向政府客户出售间谍软件功能的商业监控供应商有关。

谷歌表示:“商业监控供应商及其政府客户在2023年政府发起的零日漏洞利用中占一半(48个漏洞中的24个)。”

谷歌报告中重点介绍了一些间谍软件供应商,包括:

Cy4Gate和RCS实验室:意大利制造商,开发了针对安卓和iOS的Epeius和Hermit间谍软件。

Intellexa:由TalDilian领导的间谍软件公司联盟,结合了Cytrox的“Predator”间谍软件和WiSpear的WiFi拦截工具等技术。

Negg Group:意大利商业监控供应商,拥有国际影响力,以通过漏洞利用链攻击移动用户的Skygofree恶意软件和VBiss间谍软件而闻名。

NSO Group:以色列公司,开发了飞马间谍软件和其他商业间谍工具。

Variston:西班牙间谍软件制造商,与Heliconia框架相关联,并因与其他监控供应商合作开发零日漏洞利用而闻名。

为了防御零日漏洞攻击,谷歌建议高危用户在Pixel8设备上启用内存标记扩展程序(MTE)并在iPhone智能手机上启用锁定模式。

该公司还建议Chrome高危用户打开“HTTPS-优先模式”并禁用v8优化器,以消除由JIT(即时编译)引入的潜在安全漏洞,JIT可能允许攻击者操纵数据或注入恶意代码。

参考链接:

https://storage.googleapis.com/gweb-uniblog-publish-prod/documents/Year_in_Review_of_ZeroDays.pdf

相关文章

相关文章

头条焦点

头条焦点

精彩导读

精彩导读 关注我们

关注我们

【查看完整讨论话题】 | 【用户登录】 | 【用户注册】