佛罗里达大学和CertiK的学术研究人员最新的成果表示,一组名为“Volschemer”(伏特图式)的新攻击可以通过现成的无线充电器发出的磁场注入语音命令来操纵智能手机的语音助手。volschemer还可用于对移动设备造成物理损坏,并将靠近充电器的物品加热到536华氏度(280摄氏度)以上。这篇由技术论文将volschemer描述为一种利用电磁干扰来操纵充电器行为的攻击。

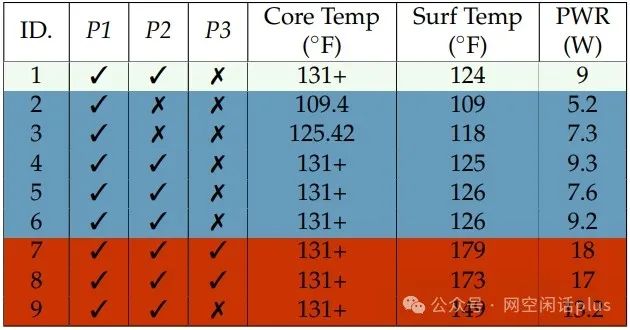

为了证明这种攻击,研究人员对全球九种最畅销的无线充电器进行了测试,突出了这些产品的安全漏洞。

测试产品(arxiv.org)

这些攻击为何能够成功?

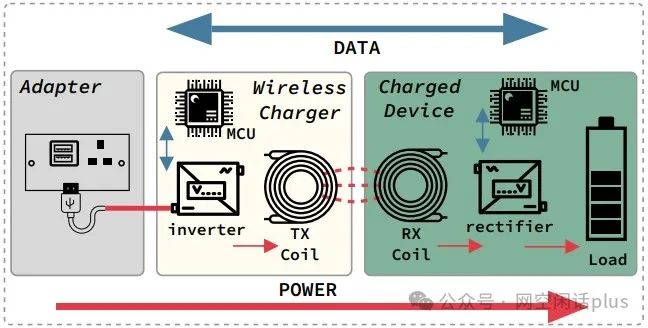

无线充电系统通常依靠电磁感应原理,利用电磁场在两个物体之间传递能量。

充电器包含一个发送线圈,交流电在其中流过,产生振荡磁场,智能手机包含一个接收线圈,从磁场中捕获能量,并将其转换为电能,为电池充电。

无线充电系统概述(arxiv.org)

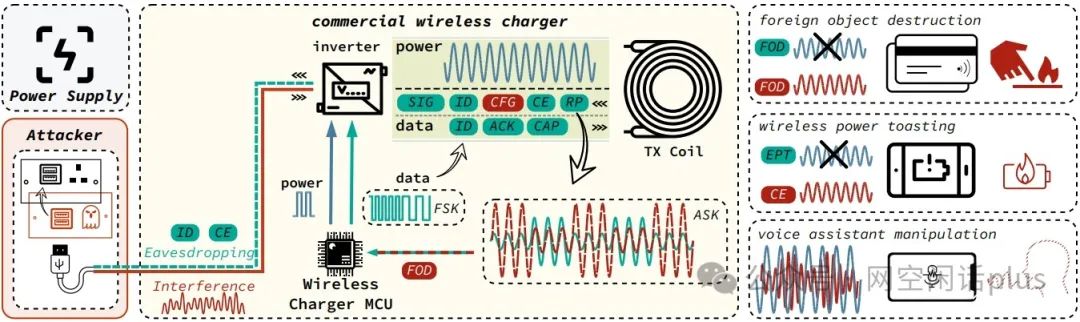

攻击者可以操纵充电器输入的电压,并微调电压波动(噪声),以产生干扰信号,从而改变产生的磁场的特性。

电压操纵可以通过插入设备引入,不需要对充电站进行物理修改,也不需要对智能手机设备进行软件感染。

研究人员表示,这种噪音信号会干扰充电器和智能手机之间的常规数据交换,从而扭曲电源信号,破坏高精度传输的数据。充电站和智能手机都使用微控制器来管理充电过程。

从本质上讲,volschemer利用了无线充电系统硬件设计中的安全漏洞和控制其通信的协议。

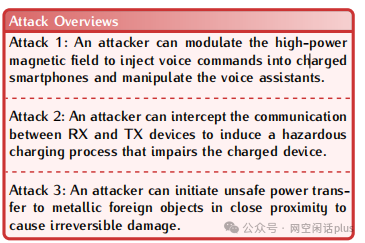

这为volschemer攻击开辟了至少三种潜在的攻击途径,包括过热/过度充电,绕过Qi安全标准,以及在充电的智能手机上注入语音命令。

volschemer攻击概述(arxiv.org)

欺骗语音助手,破坏手机

智能手机的设计是,一旦电池充满,就会停止充电,以防止过度充电,并与充电站沟通,减少或切断电力供应。

volschemer引入的噪声信号会干扰这种通信,使功率传输保持在最大,并导致充电板上的智能手机过度充电和过热,从而带来重大的安全隐患。

测试充电器的操作范围(arxiv.org)

研究人员用三星Galaxy S8设备描述了他们的实验:

注入CE包增加功率后,温度迅速上升。不久之后,由于手机过热,手机试图通过传输EPT包来停止电力传输,但研究人员的电压操纵器引入的电压干扰破坏了这些,使充电器无响应。

充电器受到虚假CE和RP包的误导,不断传输功率,进一步升高温度。手机进一步激活了更多的保护措施:关闭应用程序,并在126华氏度(76.7摄氏度)时限制用户交互,在170华氏度(76.7摄氏度)时启动紧急关机。尽管如此,电力传输仍在继续,保持着危险的高温,稳定在178华氏度(81摄氏度)。

热像仪扫描被测设备(arxiv.org)

第二种volschemer攻击类型可以绕过Qi标准的安全机制,启动能量转移到附近不受支持的物品。一些例子包括汽车钥匙卡、u盘、用于支付卡和门禁控制的RFID或NFC芯片、笔记本电脑的SSD驱动器,以及其他靠近充电板的物品。

能够使用充电器来破坏外来物品(arxiv.org)

通过用夹着文件的曲别针进行实验,研究人员设法将它们加热到536华氏度(280摄氏度),这足以让文件着火。

电子产品的设计不支持这种水平的热量,可能会在这种伏特图式攻击中损坏。

过热异物的热扫描(arxiv.org)

在汽车钥匙卡的情况下,攻击导致电池爆炸并摧毁了设备。使用USB存储驱动器,电压传输导致数据丢失,就像在SSD驱动器的情况下一样。

研究人员测试的第三种攻击类型是向iOS(Siri)和Android(Google Assistant)上的助手发送听不见的语音命令。

研究人员已经证明,可以通过在充电站范围内传输的噪音信号注入一系列语音命令,从而实现呼叫发起、浏览网站或启动应用程序。

然而,这种攻击有其局限性,可能使其在现实场景中不切实际。攻击者首先必须记录目标的激活命令,然后添加到电源适配器的输出语音信号中。在低于10kHz的频带中包含最重要的信息。

“[…研究人员解释说:“当语音信号被添加到电源适配器的输出电压时,它可以在有限的衰减和失真的情况下调制TX线圈上的电源信号。”研究人员补充说,最近的一项研究表明,通过磁耦合,“am调制的磁场可以在现代智能手机的麦克风电路中引起磁感应声(MIS)。”

引入恶意电压波动的插入设备可能是任何伪装成合法配件的东西,通过各种方式分发,如促销赠品、二手销售或作为所谓召回产品的替代品。

潜在电压操纵点(arxiv.org)

虽然使用无线充电器为充电板上的移动设备或附近的物品提供更高的电压是可行的方案,但使用volschemer操纵手机助手确实在攻击者的技能和动机方面设置了更高的障碍。

这些发现突出了现代充电站和标准的安全漏洞,并呼吁更好的设计,更能抵御电磁干扰。研究人员向测试充电站的供应商披露了他们的发现,并讨论了可以消除volschemer攻击风险的对策。

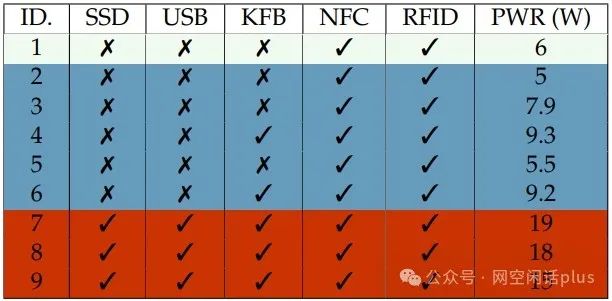

第一种实用的对策,是集成噪声抑制组件,例如额外的DC/DC转换器,以消除输入电压中的噪声。第二种对策是实时监测直流母线的电压波形。如果充电器检测到异常噪音,这可能表明IEMI注入,它可以触发警报或关闭以避免进一步损坏。

参考资源

1、https://www.bleepingcomputer.com/news/security/voltschemer-attacks-use-wireless-chargers-to-inject-voice-commands-fry-phones/

2、http://arxiv.org/pdf/2402.11423.pdf

相关文章

相关文章

头条焦点

头条焦点

精彩导读

精彩导读 关注我们

关注我们

【查看完整讨论话题】 | 【用户登录】 | 【用户注册】