据Security Affair报道,近日勒索软件组织Rhysida将中国能源建设集团有限公司(CEEC)添加到其Tor泄露网站的受害者名单中,并开始出售所谓的“泄漏数据”。

中国能源建设集团有限公司(以下简称“中国能建”,缩写ceec)成立于2011年9月29日,是经国务院批准、由国务院国有资产监督管理委员会直接管理的特大型能源建设集团,由中国葛洲坝集团公司、中国电力工程顾问集团公司(电力规划设计总院)和中国南方电网有限责任公司所属15个省(市、区)的电力勘察设计、施工和修造企业组成。

中国能建是中国最大的综合能源公司之一,积极参与开发和建设各种能源项目,包括煤炭、水电、核能和可再生能源项目,此外还参与国际项目,为全球能源发展做出贡献。

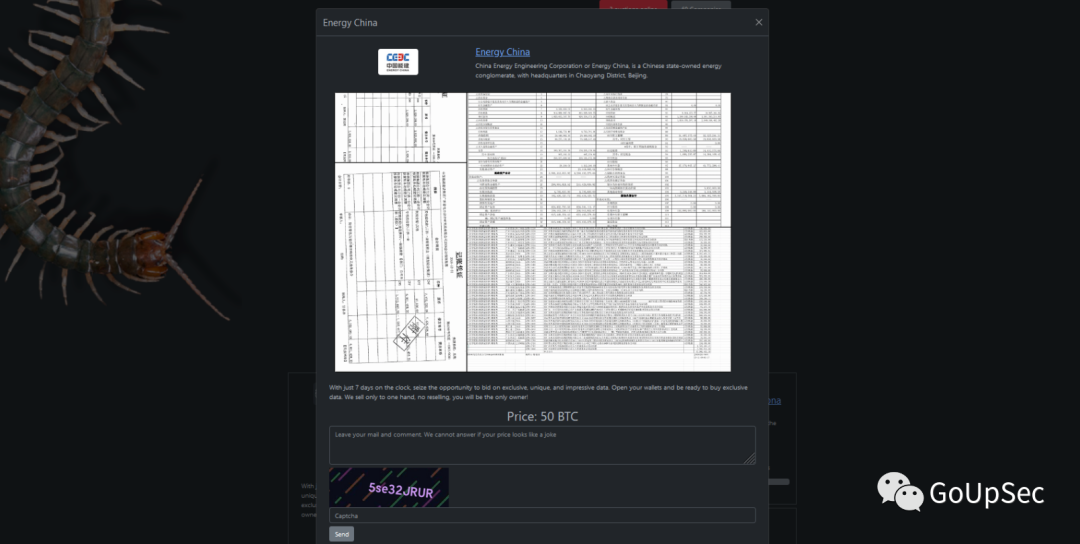

要价50个比特币

上周末,安全专家Dominic Alvieri在X上发推宣称Rhysida勒索软件组织攻击了中国能建:

根据Security Affair随后的报道,Rhysida在数据泄露站点上声称窃取了大量“令人印象深刻的数据”,并以50比特币的价格进行拍卖并出售给单个买家。该团伙还扬言如果流拍将在7天后公开发布数据。

成立半年攻击60多家企业

Rhysida勒索软件是一个启动仅半年的新兴的勒索软件组织,采用勒索软件即服务(RaaS)模式,由勒索软件的开发和提供者、操作勒索软件所需的基础设施以及对受害者执行攻击的附属机构组成。首个Rhysida勒索软件样本于2023年5月被提交给公共文件扫描服务。

根据Rhysida在Tor泄露站点的信息,自2023年5月以来活跃,该勒索软件组织已经在半年时间内攻击了至少62家公司,涉及教育、医疗、制造、信息技术和政府等多个行业。

Rhysida的主要攻击手段

根据Fortinet的报告,网络钓鱼是Rhysida主要攻击手法。其参与者利用面向外部的远程服务(例如VPN、RDP)来获得对目标网络的初始访问并保持持久性。该组织依靠泄露的凭据对内部VPN接入点进行身份验证。根据该通报,Rhysida擅长利用Microsoft Netlogon远程协议中的Zerologon漏洞(CVE-2020-1472)进行网络钓鱼。

获得攻击立足点后,Rhysida攻击者还使用CobaltStrike在受害者网络内进行横向移动并充当指挥中心传递有效负载,使用ChaCha算法查找并加密数据,为受影响的文件添加“.rhysida”扩展名。

此外,Rhysida还喜欢使用本地技术(例如本地内置于操作系统中的合法网络管理工具)来执行恶意操作。

Rhysida的常用攻击工具列表如下:

缓解和应对策略

上周,FBI和CISA联合发布了网络安全公告,警告Rhysida勒索软件攻击,并公布了截至2023年9月调查确定的该勒索软件组织的IOC和TTP。

安全专家给出的其他缓解和应对建议如下:

加强认证安全:加强VPN和RDP等远程服务的安全性,使用多因素认证(MFA)。

更新和补丁管理:确保所有系统和软件都安装了最新的安全补丁,特别是针对已知漏洞(如Zerologon)。

监控和检测:加强网络监控,以便及时发现和响应异常活动。利用先进的威胁检测工具来识别潜在的入侵尝试。

数据备份和恢复计划:建立强大的数据备份和灾难恢复计划,以减轻勒索软件攻击的影响。

加强员工安全意识培训。网络钓鱼是勒索软件组织Rhysida获取受害者初始访问权限的主要方法。企业和组织需要采取综合性的安全措施,包括技术、政策和员工培训,以有效减轻勒索软件攻击的风险。

参考链接:

https://www.fortinet.com/blog/threat-research/ransomware-roundup-rhysida

https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-319a

https://securityaffairs.com/154785/cyber-crime/rhysida-ransomware-china-energy.html

相关文章

相关文章

头条焦点

头条焦点

精彩导读

精彩导读 关注我们

关注我们

【查看完整讨论话题】 | 【用户登录】 | 【用户注册】