网络安全和IT管理软件巨头Ivanti的两款产品(Connect Secure VPN和Ivanti Policy Secure网络访问控制设备)曝出的两个零日漏洞近日在全球范围被大规模利用于部署后门、挖矿软件和自定义恶意软件。

16万VPN设备暴露

这两个零日漏洞分别是:身份验证绕过漏洞(CVE-2023-46805)和CVE-2024-21887命令注入漏洞。去年12月,威胁情报公司Volexity首次发现两个零日漏洞的野外利用。攻击者组合可利用这两个零日漏洞在受影响的ICS VPN和IPS设备上执行任意命令,在目标网络内横向移动、窃取数据并通过部署后门建立持久的系统访问权限。

根据威胁监控服务Shadowserver的最新数据,目前有超过16.2万个在线暴露的ICS VPN设备,其中超过4700个在美国(Shodan还发现近17000个在线暴露的Ivanti ICS设备)。

Shadowserver还监控全球受感染Ivanti Connect Secure VPN实例的数量和利用尝试,仅1月18日就发现了420多个被黑设备。

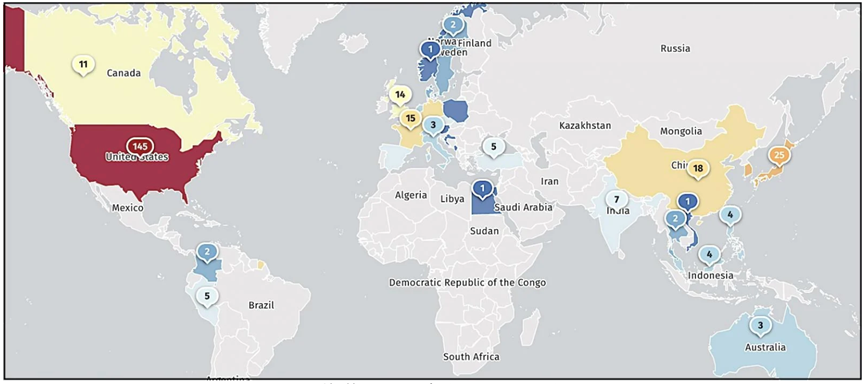

被黑的Ivanti设备全球分布 数据来源:Shadowserver

CISA发出2024年首个紧急指令

美国关键基础设施管理局(CISA)上周末发布了2024年首个紧急指令(ED24-01)要求美国联邦机构必须立即实施Ivanti公开披露的缓解措施(链接在文末),使用Ivanti提供的外部完整性检查工具检查是否发生数据泄漏,并且采取以下措施:

美国东部时间2024年1月22日星期一晚上11:59前通过Ivanti的下载门户下载“mitigation.release.20240107.1.xml”并将其导入到受影响的产品中。(可能会降低产品性能)

立即向CISA报告攻击迹象

从代理网络中删除受感染的产品。启动事件分析,通过创建取证硬盘驱动器映像来保留受感染设备的数据,并寻找进一步受感染的迹象。

让受感染的产品重新投入使用,使用受影响的Ivanti解决方案软件将设备重置为出厂默认设置,并通过应用Ivanti的缓解措施来消除攻击媒介。

联邦机构恢复被感染设备并重新投入使用时还必须遵循Ivanti的恢复说明:

撤销并重新颁发任何存储的证书。

重置管理员启用密码。

重置存储的API密钥。

重置网关上定义的任何本地用户的密码,包括用于身份验证服务器配置的服务帐户。

在受影响的产品可用时且不晚于Ivanti发布后48小时内,应用本指令中提到的两个漏洞的更新。

CISA还要求联邦机构在紧急指令发布一周后向其报告网络中Ivant iConnect Secure和Ivanti Policy Secure产品所有实例的完整清单,包括所采取行动和结果的详细信息。

Ivanti零日漏洞利用“遍地开花”

Mandiant安全专家上周五发现了五种定制恶意软件菌株部署在被入侵的Ivanti客户系统上,目标是窃取凭据、部署Webshell和其他恶意负载。

攻击中使用的工具列表包括:

Zipline Passive Backdoor:自定义恶意软件,可以拦截网络流量,支持上传/下载操作,创建反向shell、代理服务器、服务器隧道

Thinspool Dropper:自定义shell脚本dropper,将Lightwire Web shell写入Ivanti CS,确保持久性

Wirefire Web shell:基于Python的自定义Webshell,支持未经身份验证的任意命令执行和负载删除

Lightwire Web shell:嵌入合法文件中的自定义Perl Web shell,可实现任意命令执行

Warpwire Harvester:基于Java Script的自定义工具,用于在登录时收集凭据,并将其发送到命令和控制(C2)服务器

PySoxy隧道器:促进网络流量隧道的隐蔽性

Busy Box:多调用二进制文件,结合了各种系统任务中使用的许多Unix实用程序

Thinspool实用程序(sessionserver.pl):用于将文件系统重新挂载为“读/写”以启用恶意软件部署

最值得注意的工具是Zipline,这是一种被动后门,可以拦截传入的网络流量并提供文件传输、反向shell、隧道和代理功能。

威胁情报公司Volexity表示,一个疑似国家黑客组织的攻击者已使用GIFTEDVISITOR Webshell变体为2100多台Ivanti设备添加了后门。

Volexity和GreyNoise还发现攻击者正在部署XMRig加密货币挖矿程序,而基于Rust的恶意软件有效负载仍在等待分析结果。

值得注意的是,去年Ivanti的产品就曾多次曝出零日漏洞被利用。

去年4月开始,Ivanti的Endpoint Manager Mobile(EPMM)产品中的两个零日漏洞(CVE-2023-35078和CVE-2023-35081)被积极利用,受害者包括多个挪威政府组织。

一个月后,黑客开始利用Ivanti Sentry软件中的第三个零日漏洞(CVE-2023-38035)在针对性攻击中绕过设备上的API身份验证。

参考链接:

https://www.bleepingcomputer.com/news/security/cisa-emergency-directive-mitigate-ivanti-zero-days-immediately/

Ivanti漏洞的官方缓解措施:

https://forums.ivanti.com/s/article/KB-CVE-2023-46805-Authentication-Bypass-CVE-2024-21887-Command-Injection-for-Ivanti-Connect-Secure-and-Ivanti-Policy-Secure-Gateways

CISA紧急命令:

https://www.cisa.gov/news-events/directives/ed-24-01-mitigate-ivanti-connect-secure-and-ivanti-policy-secure-vulnerabilities

相关文章

相关文章

头条焦点

头条焦点

精彩导读

精彩导读 关注我们

关注我们

【查看完整讨论话题】 | 【用户登录】 | 【用户注册】