事件概述

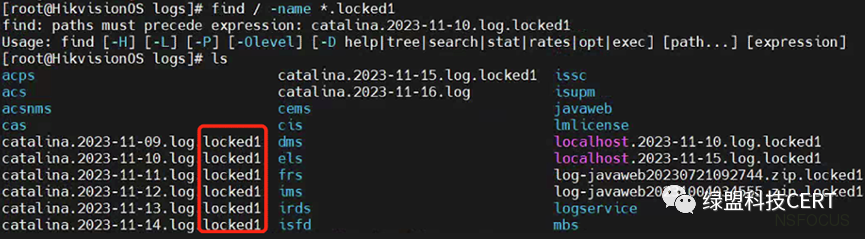

近日,绿盟科技CERT监测并处置了多起针对海康威视综合安防管理平台的勒索攻击事件,攻击者利用文件上传漏洞上传Webshell获取系统权限,并执行勒索病毒对文件进行加密,加密文件后缀为locked1,同时生成勒索信息文件README2.html。

根据加密后缀、勒索邮箱等信息,这些勒索事件均可关联到TellYouThePass勒索家族,该勒索病毒目前尚无公开的解密方案。

经分析验证,此次勒索事件涉及的漏洞为历史已知漏洞,且相关漏洞利用代码已在互联网公开。通过网络空间测绘平台数据判断,目前暴露在互联网的海康威视综合安防管理平台有7000余个。

2病毒概述

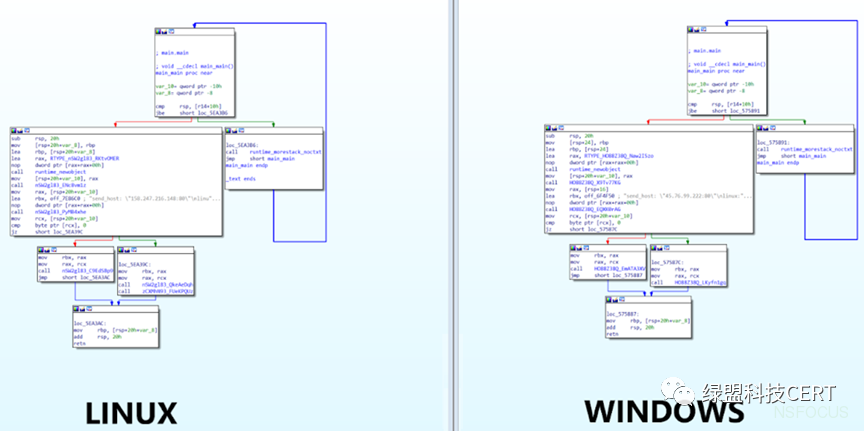

locked1病毒是TellYouThePass勒索家族变种之一,根据前期处置的多起勒索案例进行分析,该家族主要通过已公开的Nday或未公开的0day漏洞进行大规模的无差别攻击,且习惯利用流行的国产办公、财务类软件漏洞进行攻击。

此外,TellYouThePass是一个使用Golang语言编写的跨平台勒索病毒,可支持对Windows及Linux系统文件进行加密,由于使用了RSA非对称加密算法,目前尚无公开的解密密钥或解密方案。

3漏洞概述

海康威视综合安防管理平台是一套“集成化”、“智能化”的平台,通过接入视频监控、一卡通、停车场、报警检测等系统的设备,获取边缘节点数据,实现安防信息化集成与联动。

此次勒索事件涉及的漏洞为文件上传漏洞,该漏洞由于上传文件接口存在校验缺陷,导致攻击者可通过上传文件获取Webshell权限,并实现任意命令执行。

该上传漏洞为历史已知漏洞,受影响的平台及对应版本包括:iVMS-8700 V2.0.0 - V2.9.2、iSecure Center V1.0.0 - V1.7.0,海康威视已于2023年6月发布安全通告并提供了修复方案,参考链接如下:

https://www.hikvision.com/cn/support/CybersecurityCenter/SecurityNotices/2023-03/

除上述文件上传漏洞外,该平台历史上还存在多个高危漏洞,且相关漏洞利用代码均已在互联网上公开。

4事件时间线

2023-06-21 海康威视发布综合安防管理平台产品漏洞通告。

2023-07-30 互联网上出现相关漏洞的技术分析文章。

2023-08-09 相关漏洞利用代码公开,攻击者开始在全网探测。

2023-11-15 TellYouThePass勒索家族利用文件上传漏洞,进行批量攻击。

5攻击排查

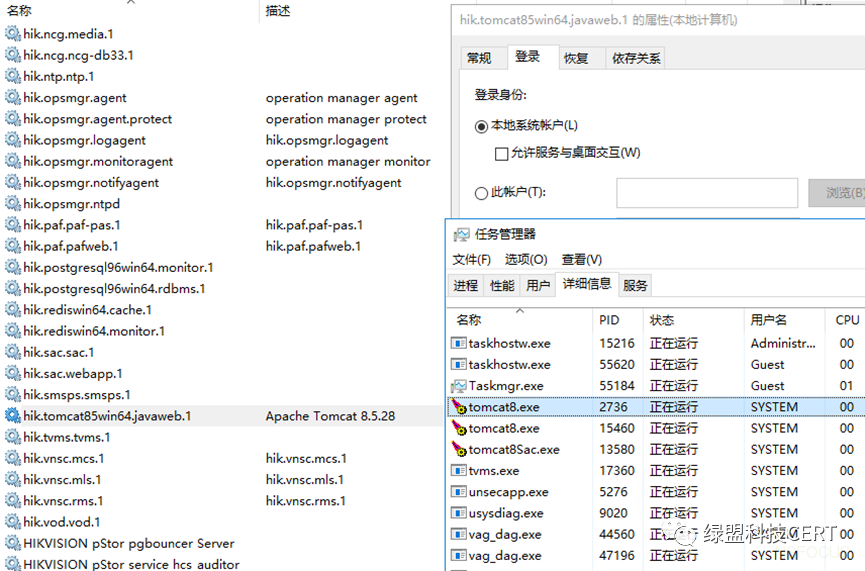

通过工具或命令行方式,排查综合安防管理平台相关web目录下是否存在异常jsp或jspx脚本文件, windows平台web目录路径如:D:\hikvision\web\opsMgrCenter\bin\tomcat\apache-tomcat\webapps\clusterMgr

Linux平台web目录路径如:/opt/hikvision/web/components/tomcat85linux64.1/webapps/els/static

由于该平台默认并未启用web访问日志,导致无法通过日志对攻击行为进行分析,如存在第三方的日志平台,可检索相关上传接口是否存在异常请求,如:/center/api/files;.js、/center/api/files;.html、/center/api/files;.png等。

此外,通过平台报错日志@bic.center.error.log,可排查是否存在漏洞利用痕迹,windows平台日志文件路径如:D:/hikvision/web/opsMgrCenter/logs/opsmgr_center。

6攻击IOC

攻击IOC |

18.163.86.145 |

107.172.3.18 |

175.11.217.77 |

103.150.10.15 |

103.150.10.22 |

202.79.174.131 |

222.95.252.26 |

154.8.156.199 |

119.188.125.43 |

192.210.241.111 |

124.220.206.244 |

36.143.65.233 |

106.75.130.209 |

8.217.28.154 |

7防护建议

1、梳理内网及互联网边界,检查是否存在海康威视综合安防管理平台,并根据上述官方漏洞通告,及时更新平台版本。

2、对综合安防管理平台进行必要的安全加固,包括降权平台运行账户,以防止攻击者利用web漏洞直接获取主机控制权限;启用web访问日志,以在事后对漏洞利用及攻击行为进行分析溯源。

3、面对勒索攻击,在做好安全防护的同时,数据备份是最行之有效的对抗方案,可通过私有云、存储设备、网络同步等方式,定期对重要业务数据进行备份并妥善保管。

相关文章

相关文章

头条焦点

头条焦点

精彩导读

精彩导读 关注我们

关注我们

【查看完整讨论话题】 | 【用户登录】 | 【用户注册】